Progetto Pegasus, l’inchiesta sullo spyware che controlla tutto e minaccia la democrazia

36 min letturaSono le sette di sera del 2 marzo 2017 in un autolavaggio di Ciudad Altamirano, una cittadina di nemmeno 40 mila anime nello stato di Guerrero, in Messico. Su un’amaca, al riparo dalla strada, il giornalista freelance Cecilio Pineda Birto sta aspettando che la sua macchina venga pulita.

Difficile dire il suo stato d’animo, se fosse tranquillo o meno. La città si trova in una regione, la Terra Caliente, da tempo teatro di scontri tra bande di criminalità organizzata rivali, e Pineda Birto per lavoro fa proprio quello: racconta — prima da collaboratore di testate come El Universal e La Jornada Guerrero, poi sui suoi canali social, al motto “le notizie all’istante” — casi di corruzione, crimini locali e le loro dinamiche. I loro protagonisti, soprattutto.

Il giornalista diventa presto scomodo. E Pineda Birto ne è ben conscio. Già nel 2015, la sua attività di denuncia sistematica aveva portato a un agguato fuori dalla sua abitazione: ma in quell’occasione la pistola dell’assassino si inceppa, e lui si salva.

Le minacce di morte si susseguono, anche sui social media. Ma lui continua a scrivere, raccontare. Quel 2 marzo, nel pomeriggio, Pineda Birto aveva appena finito di condurre un Facebook Live in cui, scrive il Guardian, “aveva accusato la polizia di Stato e politici locali di avere colluso con un violento capo della criminalità locale conosciuto come El Tequilero”.

Poi l’auto da lavare, il dondolio dell’amaca. E, improvvisamente, due uomini a bordo di una motocicletta: fanno ingresso nell’autolavaggio, e aprono il fuoco contro di lui. Le testimonianze parlano di dieci colpi esplosi in rapida successione, uno dei quali raggiunge Pineda Birto al collo. Il giornalista morirà poco dopo, tra le braccia dei soccorsi.

Come potevano sapere, gli assassini, dove si trovasse? L’amaca non era visibile dalla strada: qualcuno deve averlo seguito. O forse no: forse è bastato spiare il suo smartphone. Entrarne in completo possesso. Sapere tutto di Cecilio Pineda Birto, sempre.

Che sia possibile, come vedremo, è noto da un decennio. Ma ora le rivelazioni di un’inchiesta internazionale, il "progetto Pegasus", aggiunge che sia anche probabile: il numero di telefono del giornalista era infatti da pochi giorni finito su una lista che, secondo l’inchiesta, conterrebbe un elenco di potenziali vittime di sorveglianza tramite un particolare “spyware”, forse uno dei più tristemente noti agli addetti ai lavori e di certo tra i più potenti in commercio: Pegasus, della società israeliana fondata nel 2010, NSO Group.

Gli assassini potrebbero avervi fatto ricorso per conoscere, in tempo reale, gli spostamenti di Pineda Birto. Leggerne i messaggi, le mail. Intrufolarsi in ogni aspetto della sua vita mediata dal digitale. L’azienda ribatte scienza alla mano, sostenendo che correlazione e causazione non sono lo stesso: il telefono potrebbe essere stato infettato, ma gli assassini possono avere comunque usato un mezzo diverso per scovarlo e liquidarlo.

Eppure, insieme al suo numero, risultano selezionati quelli dei politici locali coinvolti e perfino del pubblico ministero che avrebbe indagato sulla morte del giornalista.

Ma le “coincidenze”, una volta che si mettano insieme le rivelazioni dell’inchiesta, sono tante. Troppe.

Dentro il “Progetto Pegasus”

Storie di (poco) incredibili coincidenze

Le principali rivelazioni del progetto Pegasus

“Niente di ciò che tenete su alcun dispositivo è completamente al sicuro” — nemmeno su un iPhone di ultima generazione

Cronistoria di NSO Group e delle accuse circa l’uso di Pegasus

Il progetto Pegasus cambia qualcosa?

Che fare? Mettere al bando, innanzitutto

Dentro il “Progetto Pegasus”

Per capirlo, tuttavia, bisogna prima spiegare di cosa parliamo quando parliamo di “Progetto Pegasus”. Si tratta del frutto di una collaborazione tra 17 testate in tutto il mondo — tra cui alcune delle principali: Guardian, Washington Post, Die Zeit, Le Monde — coordinate da Forbidden Stories, una no profit di base a Parigi la cui ragione d’essere è promuovere la collaborazione tra entità giornalistiche e aiutare giornalisti minacciati a mettere in sicurezza le informazioni in loro possesso, con il supporto tecnico di Amnesty International.

NSO's spyware has been used to facilitate human rights violations on a massive scale, acc. to a major investigation into 50k leaked phone numbers of potential surveillance targets, inc. politicians, activists, journalists, inc. Jamal Khashoggi’s family. https://t.co/iabbFs3E2d

— Rasha Abdul-Rahim

#SaveSheikhJarrah

(@Rasha_Abdul) July 18, 2021

“Sapevamo che quel leak rappresenta un’occasione che capita una volta nella vita”, si legge in un thread Twitter in cui Forbidden Stories spiega la genesi dell’inchiesta, “e sapevamo che avremmo dovuto unire le forze con i nostri partner per massimizzare l’impatto” — una strategia che ha portato anche alla decisione di pubblicare le rivelazioni del “Progetto Pegasus” non in un’unica soluzione, ma giorno dopo giorno, per una settimana.

I giornalisti si sono incontrati una prima volta a Parigi nel mezzo della pandemia, senza conoscere che “pochi dettagli” di quanto avrebbero poi scoperto. “Per mesi”, poi, hanno comunicato “in maniera sicura”, lavorando sul campo in 10 paesi, dall’India al Messico, dal Libano al Belgio, dagli USA agli UK. Oltre 30 inchieste sono state condotte in contemporanea, scrive la ONG francese.

Tutto è però cominciato quando Forbidden Stories e Amnesty sono venuti in possesso (tramite quello che è stato definito un “massive data leak” da parte di una fonte ignota) di una lista contenente oltre 50 mila numeri di telefono che “si ritiene”, scrive prudentemente il Guardian, appartengano a soggetti di interesse per i clienti di NSO Group. Tradotto: le persone a cui quei numeri appartengono potrebbero essere divenute bersaglio della sorveglianza — estremamente invasiva — di un sofisticato spyware, Pegasus, venduto unicamente a governi, e che dovrebbe da questi ultimi essere utilizzato solamente per combattere crimini gravi e terrorismo.

E invece, sostiene l’inchiesta sulla base delle analisi tecniche compiute dal Security Lab di Amnesty — e corroborate in modo indipendente dal Citizen Lab dell’Università di Toronto —, sarebbe stato utilizzato per tenere sotto controllo ogni pensiero e movimento di centinaia di giornalisti, attivisti per i diritti umani, avvocati, dissidenti, oppositori e leader politici dislocati in 45 paesi nel mondo.

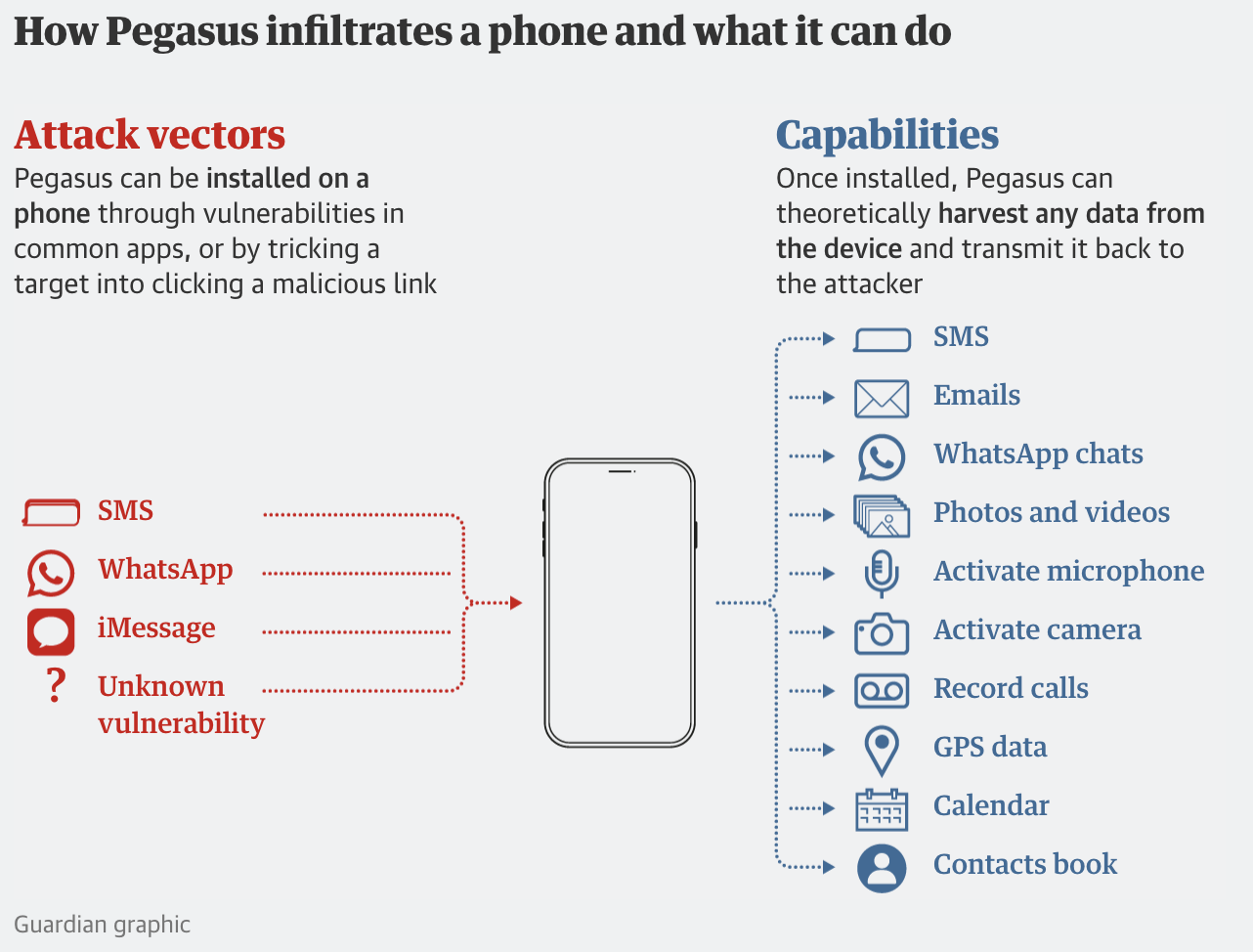

E quando si scrive “ogni pensiero e movimento”, è quello che si intende, letteralmente. Come ricorda, tra gli altri, il Washington Post elencando le capacità di Pegasus:

“Pegasus può tenere sotto controllo email, chiamate, post sui social media, password, liste di contatti, foto, video, registrazioni audio e cronologie di ricerca, a quanto sostengono ricercatori dell’ambito cybersecurity e i materiali di marketing di NSO. Lo spyware può attivare videocamere e microfoni per captare nuove immagini e registrazioni. Può ascoltare chiamate e messaggi in segreteria telefonica. Può raccogliere i registri degli spostamenti di un utente, e determinare dove si trovi in questo momento, così come registrare dati che indicano se una persona è ferma o, se in movimento, in quale direzione si sta muovendo”.

Difficile sostenere, insomma, che si tratti di una forma di sorveglianza come tutte le altre. Pegasus, di fatto, è una forma di sorveglianza totale — e, quel che è peggio, inconsapevole, dato che l’utente non ha sostanzialmente modo di rendersi conto di essere stato infettato, finché non è troppo tardi (per esempio, perché si presentano degli agenti alla porta).

Almeno dieci sarebbero i governi coinvolti. Capofila risulta proprio il Messico, cui fanno riferimento ben 15 mila dei numeri contenuti nella lista — almeno 25 appartenenti a giornalisti come Pineda Birto. A seguire, Marocco ed Emirati Arabi Uniti con 10.000, e poi Azerbaigian, Barhein, Kazakistan, Ruanda, Arabia Saudita, India e Ungheria.

Gli attacchi compiuti con Pegasus e rivelati dal Progetto Pegasus, scrive Amnesty vanno dal 2014 al luglio 2021, quando è stato rinvenuto un attacco “zero-click” (senza cioè richiedere alcun intervento dell’utente per attivarsi) che ha “sfruttato attacchi zero-day (cioè su vulnerabilità sconosciute) multipli” su un iPhone 12 con iOS 14.6.

Si tratterebbe insomma, conclude l’organizzazione, del “ricorso diffuso, persistente e attuale a forme illegali di sorveglianza e abusi dei diritti umani compiuti usando lo spyware Pegasus di "NSO Group”.

In molti casi, condizionali e cautele sono d’obbligo. E non tanto per le prevedibili, e puntuali, smentite sia dei governi coinvolti che di NSO Group, quanto per un limite strutturale dell’inchiesta. Come ricorda il Guardian, infatti, “la presenza di un numero di telefono tra i dati non rivela che il device sia stato infettato da Pegasus o sia diventato bersaglio di un tentativo di compromissione”. Piuttosto, “il consorzio” che ha dato vita al progetto “ritiene che i dati indichino quali potenziali bersagli i clienti governativi di NSO abbiano identificato prima di possibili tentativi di metterli sotto sorveglianza”.

Solo un’analisi forense di ciascuno dei telefoni il cui numero è contenuto nella lista consentirebbe di fugare i dubbi: “Senza esame forense dei cellulari, è impossibile dire se i telefoni sono stati compromessi con successo o abbiano subito un tentativo di compromissione usando Pegasus”, riassume il Guardian. Ma, nella stragrande maggioranza dei casi, ciò non è stato possibile. Amnesty infatti l’ha condotta su 67 telefoni, scoprendo tracce della presenza di Pegasus in più della metà (37).

Cosa significhi concretamente “potenziali” bersagli è poi ben spiegato da IRPI Media in una lunga analisi del progetto Pegasus:

“A fianco di ogni numero la lista conterrebbe anche un’indicazione di orario e data: questi dati starebbero a indicare il momento esatto in cui il numero di cellulare del target è stato inserito nel sistema – non è chiaro se per verificare lo status del numero (in che zona del mondo si trova e se è attivo oppure no) o per effettuare anche subito l’attacco e installare Pegasus”.

Certo, come si accennava in precedenza, restano da spiegare le continue, e a dir poco sospette, coincidenze temporali evidenziate dal lavoro di inchiesta delle testate coinvolte tra date e ore di inserimento di svariati numeri nella lista, da un lato, e fatti di ovvio interesse di uno qualunque dei governi sopra citati, dall’altro. Vediamole nel dettaglio elencando le principali rivelazioni del progetto Pegasus, a partire da una breve discussione del metodo con cui sono state ottenute.

Storie di (poco) incredibili coincidenze

Nelle repliche inviate in fotocopia alle redazioni che hanno pubblicato, a partire dal 18 luglio, le rivelazioni tratte dalla lista ottenuta da Forbidden Stories e da Amnesty, NSO Group ha sempre sostenuto che quei 50 mila numeri di telefono non appartengano affatto a soggetti potenzialmente attenzionati da suoi clienti governativi.

L’azienda, oltre a dipingersi come nel mezzo di una “missione salvifica” per rendere il mondo “un posto più sicuro”, usando nuovamente il gergo dell’epistemologia, parla di “errate assunzioni” e “teorie non corroborate”, ma sostiene anche che le affermazioni fatte dal progetto Pegasus manchino di base fattuale.

NSO, per esempio, contesta anche la premessa che Pegasus possa essere stato usato per controllare 50 mila bersagli, suggerendo al contrario che l’insieme di tutti i soggetti bersaglio dei clienti governativi di NSO Group sia di circa 5 mila unità l’anno.

Insomma, non solo NSO avrebbe sempre operato nel pieno rispetto della legge, ma quel database “non è una lista di numeri presi a bersaglio dai governi usando Pegasus”, hanno scritto i legali di NSO Group alla testata indiana The Wire, parte del consorzio giornalistico. E tuttavia, “c’è buona ragione di credere” che quei dati “possano essere parte di una più ampia lista di numeri che potrebbe essere stata usata da clienti di NSO Group per altri scopi”.

Quali? A precisa domanda di The Wire, NSO ha risposto che la lista sarebbe basata su “fonti aperte e pubblicamente accessibili come il servizio HLR Lookup”. Acronimo di “Home Location Register”, il servizio consiste nell’interrogazione di un database che consente di conoscere lo stato di operatività o meno di un determinato numero di telefono, e su quale operatore.

Secondo gli esperti interpellati da The Wire, tuttavia, l’uso di HLR Lookup potrebbe essere interpretato come un modo per accertarsi che un telefono sia attivo e dunque vulnerabile a una possibile operazione di hacking governativo — per esempio, tramite Pegasus.

Il CEO e cofondatore di NSO, Shalev Hulio, si è spinto fino a sostenere che potrebbe esserci il movimento Boycott, Divestment, and Sanctions (BDS) per la fine dell’occupazione israeliana della Palestina dietro all’inchiesta — che sarebbe dunque un attacco non tanto o non solo a NSO Group, ma soprattutto a Israele.

Dubbi metodologici, privi però di rigorosa argomentazione e dati, si sono rapidamente diffusi online. In parte, la ragione è l’errata interpretazione di una dichiarazione di Amnesty sui media israeliani — poi rilanciata anche tramite alcuni retweet eccellenti di giornalisti di fama internazionale. Ma secondo Phineas James di Forbidden Stories si sarebbe trattato del più ampio tentativo di instaurare una vera e propria campagna di disinformazione avente lo scopo di creare una “contro-narrativa” all’inchiesta, a uso e consumo dell’azienda e dei governi coinvolti — non a caso, si nota, è stata usata anche da un ministro indiano, per sostenere che perfino Amnesty avrebbe affermato che i 50 mila nomi presenti nella lista non sarebbero “direttamente collegati a NSO”.

Overnight, reports began circulating in Israeli media attempting to discredit #PegasusProject by twisting the words of an @amnesty statement.

The twisted version caught fire online and is now being parroted by Indian politicians.

A small #thread on #misinformation:

1/10

— Phineas James (@PhineasJFR) July 22, 2021

Amnesty si è vista così costretta a intervenire per ribadire “categoricamente” la propria fiducia nei metodi e nei risultati dell’inchiesta: “I dati sono irrefutabilmente collegati a potenziali bersagli dello spyware Pegasus di NSO Group”, si legge in un comunicato, e le “false dicerie” di chi sostiene l'opposto non sarebbero che una “distrazione” dalla sorveglianza “illegale” messa in atto. Dal lato opposto, viceversa, NSO Group ha comunicato, il 21 luglio, di voler interrompere ogni rapporto con i media, vista la “ben orchestrata campagna mediatica” di cui sarebbe stata vittima.

Il metodo adottato nell’inchiesta è liberamente consultabile, così come la verifica indipendente compiuta dal Citizen Lab di Toronto. Entrambe le organizzazioni, come vedremo, sono al lavoro da anni per trovare tracce di uso di spyware in computer e telefoni, incluse quelle lasciate da Pegasus, senza che la loro metodologia sia mai stata invalidata in modo rigoroso e dimostrabile.

Se il metodo adottato, come confermato anche dalle autorità giudiziarie francesi al lavoro sulle conseguenze delle accuse a NSO Group nel paese, è valido, restano da discutere le coincidenze temporali di cui si diceva nei risultati che ha prodotto. Coincidenze, o presunte tali.

Si pensi al caso del freelance e attivista per i diritti umani marocchino Omar Radi: il suo telefono sarebbe stato compromesso dal governo del Marocco — che nega — nel 2018 e 2019, proprio dopo aver pubblicato articoli che rivelavano casi di corruzione nel paese.

O al fatto che in Arabia Saudita la più importante attivista per i diritti delle donne, Loujain al-Hathloul, sia stata inserita nella lista dei possibili bersagli di Pegasus “solo qualche settimana prima del suo rapimento negli Emirati Arabi Uniti (EAU) e il suo ritorno forzato in Arabia Saudita, dove è stata imprigionata per tre anni e, a quanto riportato, torturata”, come ha scritto il Guardian.

Ancora. In India, uno studente e attivista, leader dell’Unione degli Studenti Democratici, è stato inserito nella lista appena prima di essere accusato di sommossa. All’arresto, nel settembre 2020, contribuiscono prove raccolte — non si sa bene come — dal suo telefonino (e si parla di “oltre di un milione di pagine di informazioni tratte dal suo telefono”).

Più in generale, dei 155 nomi di “bersagli o potenziali bersagli di sorveglianza da parte dei clienti di NSO Group” rivelati da The Wire, 40 sono di giornalisti delle principali testate del paese (Hindustan Times, Indian Express, Times of India, The Wire stesso). Scrive la testata in proposito che per 10 sono stati confermati i segni di un tentato o riuscito hack tramite Pegasus, ma — ed è quanto qui rileva in modo particolare — secondo una correlazione temporale ben precisa: tra l’inserimento nella lista e la messa sotto sorveglianza vera e propria passano di norma “da pochi minuti a un paio d’ore”, si legge, e in due casi addirittura “secondi appena”.

O si prenda, ancora, il caso più eclatante: il brutale omicidio del giornalista Jamal Khashoggi, avvenuto nell’ottobre 2018 nell’ambasciata dell’Arabia Saudita a Istanbul, mandante — dice l’intelligence USA — il governo di Riyad. NSO ha sempre negato con forza ogni coinvolgimento di suoi spyware nell’omicidio. Ma il Guardian scrive, “sulla base dei dati ottenuti e dell’analisi forense dei telefoni”, di avere “nuove prove che lo spyware della compagnia sia stato usato per provare a monitorare persone vicine a Khashoggi sia prima che dopo la sua morte” — in un caso, appena quattro giorni dopo.

Queste e molte altre sequenze temporali sembrano confermare che una ragione per sorvegliare i bersagli descritti i governi clienti di NSO ce l’avessero eccome. O sono tutte circostanze fortuite?

Le principali rivelazioni del progetto Pegasus

Difficile, se non impossibile, entrare nel dettaglio di ogni singola rivelazione pubblicata all’interno del Progetto Pegasus. Troppe le fonti (molte non accessibili se non ad abbonamento), troppe le storie e i contesti da comprendere se si vuole dare un corpo e un passato a ognuno dei nomi rilevati.

E tuttavia, è possibile — grazie al lavoro liberamente accessibile del Guardian e di The Wire, soprattutto — ricostruirne le principali rivelazioni:

- I giornalisti identificati dai clienti governativi di NSO Group come potenziali bersagli di Pegasus sarebbero 180 in tutto il mondo, delle più prestigiose testate internazionali: tra le altre, Wall Street Journal, CNN, New York Times, Al Jazeera, France 24, Mediapart, El País, Associated Press, Le Monde, Bloomberg, the Economist e Reuters. Tra i giornalisti, i bersagli includerebbero: la prima direttrice del Financial Times, Roula Khalaf, per tutto il 2018 (quando era vicedirettrice); Khadija Ismayilova, giornalista investigativa dell’Azerbaijan, divenuta bersaglio nel 2019 dopo avere passato anni a rivelare casi di corruzione governativa, ed essere già stata vittima di una campagna di molestie culminata nella pubblicazione di video intimi filmati con una telecamera nascosta nella sua abitazione nel 2012, dopo che le era stato detto “comportati bene o verrai diffamata”. Era anche già stata arrestata nel 2014 con accuse posticce. Nelle sue dichiarazioni in risposta, Ismayilova sottolinea un aspetto importante: non sappiamo quante altre persone sono state messe a repentaglio tramite la compromissione dei telefoni di cui stiamo parlando: quante fonti sono state rivelate? Bradley Hope del Wall Street Journal, che nella primavera 2018 investigava su uno scandalo di corruzione in Malesia in cui era coinvolto anche il primo ministro Najib Razak; il suo telefono è stato compromesso fino al 2019, pare dal governo UAE; la giornalista dice a sua volta: vogliono conoscere le mie fonti; Edwy Plenel, fondatrice della testata francese Mediapart; Gregg Carlstrom, reporter sul Medio Oriente all’Economist.

- I potenziali bersagli dei servizi di sicurezza del Marocco in Francia sarebbero mille secondo l’inchiesta, scrive RFI, “inclusi circa 30 tra giornalisti e dirigenti di media” del paese. Tra loro figurano giornalisti di Le Monde, Le Canard Enchaîné, Le Figaro, Agence France-Presse e France Télévisions. I tentativi di infezione sono “in molte occasioni” riusciti.

- Diversi avvocati figurano nella lista. Tra loro, Rodney Dixon, che lavora a Londra e ha avuto tra i suoi clienti anche Hatice Cengiz, compagna di Khashoggi, a sua volta inclusa nella lista; presenti nella lista anche due avvocati che stavano portando avanti una causa proprio contro NSO da parte dell’amico e collaboratore di Khashoggi, Omar Abdulaziz.

- In India, svariate personalità politiche o soggetti a loro collegati sono a loro volta inclusi nella lista. Spicca tra i nomi quello di Rahul Ghandi, inserito nella lista quando nel 2019 era leader del partito del Congresso, il più grande partito di opposizione, e candidato a sfidare il primo ministro Narendra Modi. Inclusi anche cinque contatti stretti di Ghandi che nulla hanno a che vedere con il mondo della politica e diversi suoi collaboratori. Due dei numeri di telefono da lui usati risultano nella lista. The Wire paragona lo scandalo al Watergate, e scrive che il possibile uso di Pegasus per spiare il leader dell’opposizione “solleva preoccupanti domande circa l’integrità del processo elettorale”.

- Ancora sull’omicidio Khashoggi, il Washington Post rivela che le prove raccolte “suggeriscono” l’uso di Pegasus anche sul telefono della moglie del giornalista, “molti mesi” prima della sua morte, tra novembre 2017 e aprile 2018: aveva ricevuto quattro messaggi contenenti link per infettare il bersaglio con Pegasus, provenienti dagli UAE — in due casi, i messaggi sembravano provenire dal telefono della sorella. Non c’è conferma di riuscita infezione. Anche il telefono dell’altra donna nella vita di Khashoggi, Hatice Cengiz, era attenzionato: il suo iPhone sarebbe stato violato giorni appena dopo l’omicidio. Il Post nota con terribile chiarezza l’impatto di spyware come Pegasus sulla vita delle due donne: “Entrambe avevano vite appaganti, indipendenti, prima di cominciare una relazione romantica con lui”, si legge; “entrambe ora vivono in fuga, e sono state abbandonate dagli amici, che temono per la loro stessa salute perché sanno che le autorità li possono scoprire tramite i loro telefoni, i social media, i messaggi e altri mezzi di comunicazione” intercettati con lo spyware — tutti, come visto.

- I numeri di telefono di 14 capi di Stato e di governo sono a loro volta inclusi nella lista analizzata dal progetto Pegasus. Riassumendo i contenuti pubblicati dal Guardian, vi figurano: il presidente francese Emmanuel Macron, selezionato come “persona da attenzionare” — person of interest — dal Marocco nel 2019; l’Eliseo ha risposto che se le accuse fossero provate “sarebbe molto grave”, e che ogni dubbio verrà chiarito; il presidente del Sudafrica Cyril Ramaphosa, selezionato dal Ruanda nel 2019; l’allora presidente del Libano, Saad Hariri, che “sembra essere stato attenzionato dagli UAE nel 2018 e 2019”; il presidente del Consiglio Europeo, Charles Michel, quando era primo ministro del Belgio nel 2019 era stato selezionato come soggetto da attenzionare dal Marocco; Re Mohammed VI del Marocco, selezionato dai suoi stessi servizi di intelligence (“apparentemente”), e il primo ministro marocchino Saadeddine Othman, anche lui (“possibly”) da “elementi all’interno del suo paese”; il primo ministro del Pakistan, Imre Khan (dall’India, nel 2019); l’ex presidente messicano Felice Calderon, da “quel che si ritiene essere stato un cliente messicano” nel 2016 e 2017, mentre la carriera politica della moglie Margarita Zavala era in ascesa; Arabia Saudita e UAE “sono sembrate desiderose di considerare il monitoraggio di ufficiali egiziani” e avrebbero (“are believed to have selected”) reso il presidente iracheno Barham Salih soggetto attenzionato per il monitoraggio; il numero del primo ministro egiziano Mostafa Madbouly figura nella lista per la segnalazione di un cliente di NSO che “è ritenuto essere il governo dell’Arabia Saudita”; anche Tedros Adhanom Ghebreyesus, il direttore generale dell’OMS è stato selezionato nel 2019, dal Marocco. Il Progetto Pegasus non ha tuttavia potuto svolgere analisi forensi sui telefoni dei leader sopra citati, per cui “non può confermare che ci sia stato alcun tentativo di installare malware sui loro telefoni”. NSO ha nuovamente negato, sostenendo che Macron e Tedros non siano mai stati selezionati come bersagli dai loro clienti, nemmeno per tentativi poi falliti di porli sotto sorveglianza. I suoi clienti sono tuttavia costretti a fornire i loro dati di utilizzo di Pegasus all’azienda nel caso quest’ultima li ponga sotto “indagine”. Il Guardian sostiene che NSO potrebbe averlo fatto con il governo marocchino

- “Tracce digitali di attività associate con lo spyware di NSO Group” (ma “nessuna prova di avvenuta infezione”) sono state trovate secondo le analisi del gruppo anche sul telefono dell’allora ministro francese dell’ambiente, François de Rugy, che si è detto “allibito” dalla rivelazione, scrive il Guardian. Gran parte del gabinetto di Macron (come per Macron, si “suggerisce” che ad averli selezionati sia il governo del Marocco, stretto alleato diplomatico della Francia) e l’allora primo ministro Édouard Philippe sono inclusi nel database. I condizionali, tuttavia, restano molti. Un membro del Security Lab per esempio sostiene che quanto scoperto “potrebbe essere un passo preliminare verso una fase iniziale di una tentata infezione” (corsivi miei, ndr).

- Cinquanta persone vicine al presidente messicano Andrés Manuel López Obrador sono nella lista. Tra di loro: moglie, figli, assistenti e dottore. In sostanza, tutto il suo “inner circle” durante una campagna elettorale che stava vedendo il suo partito in ascesa, aumentando le chance di López Obrador di raggiungere la presidenza. In Messico tra il 2016 e il 2017 sarebbero stati ben 15 mila, come detto, gli individui selezionati per essere potenzialmente sottoposti a sorveglianza con Pegasus. Tra loro, “politici di ogni partito, così come giornalisti, avvocati, attivisti, pubblici ministeri, diplomatici, insegnanti, giudici, dottori e accademici”, scrive il Guardian. “Almeno 45 tra attuali e precedenti governatori dei 32 stati del Messico sono stati candidati a essere posti sotto sorveglianza nei due anni considerati”. Anche l’ex presidente Felipe Calderón risulta selezionato, insieme alla moglie. Il contratto con NSO sarebbe costato (“would be likely to have cost”) “centinaia di milioni di dollari, in un paese in cui metà della popolazione vive in stato di povertà”, si legge. Secondo il Guardian, il Messico sarebbe una sorta di “laboratorio” per le tecnologie di spionaggio, essendo stato il primo paese al mondo ad acquisire Pegasus (tramite il proprio ministero della Difesa nel 2011, quando la polizia messicana era già stata “coinvolta in abusi sistematici dei diritti umani”), e mancando di norme che le regolino.

- Il fondatore di Telegram, Pavel Durov, figura a sua volta nella lista, nel 2018 e con il numero di telefono britannico associato proprio a Telegram “per anni”, scrive il Guardian. Per essere spiato da chi? Pare l’UAE (“suggests Durov might have been of interest to”). Non c’è conferma, dato che non è stato possibile fare analisi forense del suo telefonino. Esperti di cybersicurezza sostengono, in una nota fondamentale, che Pegasus non distingua tra chat cifrate: Whatsapp, Telegram, Signal, diventano tutte impotenti di fronte al malware di NSO, una volta che si sia impossessato del telefonino.

- Oltre 400 persone hanno il loro numero di telefono UK incluso nella lista, e il governo ad averne selezionati di più è quello degli UAE. Anche lo sceicco Mohammed bin Rashid al-Maktoum, regnante di Dubai, sarebbe tra i clienti di NSO Group. L’ex moglie, fuggita da Dubai negli UK nel 2019, e la figlia, che ci aveva provato nel 2018, risultano nella lista. (La storia è raccontata nel dettaglio in un altro articolo del Guardian). Altre persone nella lista: una parlamentare, un avvocato che presta consulenze per la principessa Haya, coinvolta in una aspra battaglia legale con lo Sceicco, e il direttore esecutivo di un think tank della difesa — l’International Institute for Strategic Studies — che organizza una conferenza annuale in Bahrein, alleato degli UAE. Poi anche Matthew Hedges, un dottorando in security che è stato inserito nel database due mesi prima di essere detenuto e torturato per sette, scrive il Guardian, con l’accusa di essere un agente dei servizi britannici dell’MI6 — impossibile però confermare con analisi forense, il suo cellulare è stato sequestrato dalle autorità UAE. Gli avvocati dello Sceicco hanno categoricamente negato qualunque tentativo di compromissione. Tre fonti “che hanno familiarità con le operazioni di NSO”, secondo la testata londinese, sostengono che NSO avrebbe revocato la licenza per Pegasus a Dubai “nell’anno passato”, e che la decisione sarebbe stata motivata proprio da “preoccupazioni in tema di diritti umani”.

- I numeri di telefono di un ristretto circolo di consiglieri di alto livello del Dalai Lama potrebbero a loro volta (“are believed to”) essere inclusi nella lista dei clienti governativi di NSO Group per essere potenzialmente sottoposti a sorveglianza. Le analisi del progetto Pegasus forniscono chiare indicazioni (“strongly indicates”) che sia stato il governo indiano a selezionarli, scrive il Guardian. Tra i numeri “apparentemente” selezionati, quello del presidente in esilio del Tibet, Lobsang Sangay, staff nell’ufficio di un altro leader spirituale Buddhista, “e svariati altri attivisti e figure religiose che sono parte della comunità esiliata in India” (l’India vi ha garantito rifugio dopo le persecuzioni cinesi alla comunità tibetana del 1959, e ora ha col Tibet un rapporto complicato proprio perché possibile oggetto negoziale con la Cina, si legge). Il Guardian sembra suggerire che l’obiettivo dello spionaggio fosse comprendere le mosse riguardanti i preparativi e gli orientamenti — anche geopolitici — per la successione del Dalai Lama alla sua morte, questione di grande interesse per la Cina, ma anche per gli Stati Uniti e le agenzie di intelligence indiane. Il Dalai Lama tuttavia non possiede un telefono, secondo due fonti. Il governo indiano ha reagito attaccando il metodo dell’inchiesta.

- In Ungheria, insieme a numeri di persone “che sembrano essere destinatarie di legittime indagini penali e di sicurezza nazionale”, ci sono anche “almeno 10 avvocati, un politico di opposizione e almeno 5 giornalisti”, secondo il Guardian. Due dei 5 giornalisti fanno parte della testata di giornalismo investigativo Direkt36, partner del progetto Pegasus stesso e “una delle ultime testate sottratte a un qualche tipo di controllo o influenza del governo ungherese rimaste”. I toni in questo caso si fanno molto più decisi sul Guardian: il telefono di uno dei due, Szabolcs Panyi, è stato “ripetutamente compromesso”, dunque “con successo”, e le prove fornite dall’analisi forense di Amnesty in questo caso lo stabilirebbero “in modo definitivo” (“conclusively”) — le infezioni, nota il Guardian, fanno peraltro spesso immediatamente seguito a richieste di commenti a funzionari del governo ungherese: in 11 casi l’infezione con Pegasus sarebbe stata confermata a pochi giorni di distanza da una richiesta di Panyi al governo, secondo Amnesty: “una correlazione difficile da ignorare”, si legge. Panyi era stato precedentemente accusato dal portavoce del primo ministro Viktor Orbán, di odiare Orbán e l’Ungheria. Segni di compromissione anche per i sette partecipanti a una cena data dal ricco proprietario di un altro degli ultimi bastioni del giornalismo indipendente ungherese, 24.hu, l’investitore Zoltán Varga. Alla cena, sulla terrazza di Varga, erano presenti anche un ministro del primo governo Orbán ora divenuto suo critico, e altri “ricchi e ben introdotti uomini d’affari”, si legge nell'inchiesta. Vi era discussa la possibile creazione di una fondazione per rivelare crimini della classe dirigente ungherese. Uno dei telefoni dei partecipanti ha mostrato “chiare prove di avvenuta infezione” proprio durante la cena. “Un ex impiegato di NSO”, scrive il Guardian, avrebbe anche confermato che l’Ungheria figura tra i clienti governativi di NSO, dopo una visita nel 2017 dell’allora premier israeliano Benjamin Netanyahu in Ungheria.

“Niente di ciò che tenete su alcun dispositivo è completamente al sicuro” — nemmeno su un iPhone di ultima generazione

Trattazione a parte merita il caso di Claude Mangin, raccontato dal Washington Post. Mangin, moglie francese di un attivista politico incarcerato in Marocco (Naama Asfari, che ha per anni tentato di liberare tramite una campagna internazionale), sarebbe stata infettata secondo le analisi di Amnesty dopo avere ricevuto un iMessage da un utente Gmail sconosciuto (“linakeller2203”). Al suo interno, c’era lo spyware di NSO Group, che si sarebbe installato sul suo iPhone 11 senza che lei lo abbia aperto, o nemmeno toccato il telefono. Per mesi il suo telefono era stato già a sua insaputa ripetutamente compromesso, mentre si trovava in Francia.

Tutto ciò dimostra, secondo il Post, che gli attacchi “zero-click”, come quello subito da Mangin, funzionano anche sugli iPhone di ultima generazione, nonostante il marketing di Apple continui a sostenere che i suoi smartphone sono più sicuri degli altri. L’analisi forense tuttavia non ha potuto scoprire quali dati siano stati effettivamente spiati.

Ancora più grave è che il caso subito da Mangin non sarebbe affatto isolato. Scrive il Post che, come sappiamo, dei 67 numeri forniti da Forbidden Stories ad Amnesty, 37 hanno mostrato “forensic evidence” di “infezione o tentata infezione” tramite Pegasus. Di quei 37, 34 erano iPhone — “23 che mostravano segni di una riuscita infezione tramite Pegasus e 11 che mostravano segni di un tentativo di infezione”.

La vulnerabilità dipenderebbe in molti casi (in 13 sui 23 casi di infezione riuscita, e in 6 su 11 dei tentativi andati a vuoto) da iMessage, e in particolare dalla continua aggiunta di funzionalità nel tempo, che avrebbe moltiplicato “inevitabilmente” le possibili vulnerabilità nel codice. Problema fondamentale sarebbe, come segnalano ricercatori di cybersecurity da anni, nota il Post, che iMessage consente a estranei di mandare messaggi ad altri utenti di iPhone senza avvisi o consenso del ricevente, “una caratteristica che rende più semplice per gli hacker compiere i primi passi verso l’infezione senza essere scoperti”.

Apple ha risposto condannando qualunque cyberattacco a giornalisti, attivisti per i diritti umani e “alle altre persone che cercano di rendere il mondo un posto migliore”, e ribadendo che l’iPhone resta lo smartphone più sicuro sul mercato. L’azienda ha poi anche notato che “attacchi come quelli descritti sono altamente sofisticati, costano milioni di dollari, spesso hanno vita breve, e sono usati per prendere a bersaglio specifici individui”.

“E tuttavia”, scrive Alex Hern, “in un modo o nell’altro Pegasus ha funzionato su iOS per almeno cinque anni”, spingendosi fino a riuscire a compromettere l’iPhone 12, il più recente in commercio, con l’ultima versione del sistema operativo Apple installata, iOS 14.6.

Intrusioni si sarebbero verificate anche sul sistema operativo Android di Google, ha poi aggiunto il Post, anche se più difficili da determinare per la scelta strutturale di sicurezza operata dall’azienda di non mantenere “log permanenti”: potrebbero aiutare i ricercatori, ma anche gli attaccanti, sostiene Google.

La lezione è dura, conclude il Post: “Niente di ciò che tenete su alcun dispositivo è completamente al sicuro”. E non basta nemmeno spendere di più per avere uno smartphone di ultima generazione, top della gamma: se un attaccante dispone di abbastanza risorse e della motivazione adatta, può violarlo comunque.

Cronistoria di NSO Group e delle accuse circa l’uso di Pegasus

Le accuse, come si legge, sono dunque molteplici. Ma non nascono con il Progetto Pegasus. Anzi. La storia delle rivelazioni compromettenti — sempre rispedite al mittente, e con le stesse linee argomentative — su NSO Group è lunga e a sua volta densa e dettagliata.

Questa cronologia cerca di farne il punto, per meglio situare l’inchiesta nel contesto in cui è nata e si è sviluppata, e per meglio delineare estensione e obiettivi dell’industria della sorveglianza tecnologica.

— Dal dicembre 2011 al settembre 2014 WikiLeaks pubblica — in quattro puntate e insieme a Privacy International — gli “SpyFiles” una serie di documenti sull’industria dell’export delle tecnologie di sorveglianza, inclusi spyware simili a Pegasus, il cui valore complessivo stimato è già all’epoca di 5 miliardi di dollari. All’interno della release, che come scrive il Bureau of Investigative Journalism descrive i prodotti di 130 aziende in 25 paesi del mondo, figurano “centinaia di brochure, presentazioni, video di marketing e specifiche tecniche che rivelano il funzionamento del commercio internazionale di tecnologie di sorveglianza dall’interno” (Privacy International). Di NSO Group ancora non si parla, ma nei documenti pubblicati c’è tutto il contesto che serve per capire il mondo in cui NSO già opera, visto che è nata nel 2010. Secondo il database dell’industria globale della sorveglianza di Privacy International, le aziende coinvolte nel settore sarebbero cresciute, nel febbraio 2018, a 528

If this is how the tools of one company are being used, imagine the impact of the entire industry, consisting of hundreds of companies.https://t.co/kgy0Joiq8y pic.twitter.com/5I3F18pbok

— Privacy International (@privacyint) July 19, 2021

— Nell’agosto 2016, il Citizen Lab dell’Università di Toronto, un gruppo di ricercatori che si occupa di dare la caccia a malware, sostiene che Ahmed Mansoor, un attivista per i diritti umani riconosciuto a livello internazionale e di base negli UAE, sarebbe stato vittima di un attacco compiuto tramite Pegasus. Mansoor aveva ricevuto diversi sms contenenti una serie di link che, sfruttando vulnerabilità allora sconosciute (“zero-day”) del sistema operativo del proprio iPhone, avrebbe consentito l’infezione dello smartphone tramite Pegasus. “L’elevato costo di uno zero-day per iPhone (si ipotizza un milione di dollari, nel caso in esame, ndr), l’apparente uso di un prodotto, Pegasus, riservato ai governi, e il fatto che si sia a conoscenza di precedenti attacchi a Mansoor dal governo degli UAE forniscono indicazione che portano a ritenere che dietro agli attacchi ci sia il governo degli UAE”, scrivono Bill Marczak e John Scott-Railton. In risposta, Apple rilascia un update del sistema.

Nell’analisi viene anche fornito un primo identikit di NSO Group. L’azienda ha base a Herzelia, in Israele, è stata fondata nel 2010 e si definisce “leader” nel fornire ai governi “mobile and cellular CyberWarfare”. Dal 2014 NSO, inoltre, “sembra” essere di proprietà di una società di private equity, Francisco Partners Management LCC, che l’ha acquisita dopo il via libera del ministero della Difesa israeliano. Già nel 2015, tuttavia, sembrava interessata a disinvestire, scrive il Citizen Lab.

Per NSO è la prima vera esposizione pubblica, anche se già in passato, nota il Citizen Lab, l’azienda si era imposta alle cronache, finendo collegata a un possibile spionaggio illegale a Panama e a una possibile vendita in Messico, e sollevando già nel 2014 preoccupazioni all’interno dell’intelligence statunitense.

NSO nega, da sempre, di gestire i sistemi venduti ai clienti, e dichiara di non essere in possesso dei dati di utilizzo dei clienti, di avere concepito il suo sistema per “contribuire a rendere il mondo un posto più sicuro, fornendo ai governi autorizzati tecnologie che li aiutino a combattere il terrorismo e il crimine”; inoltre, afferma di “rispettare integralmente severe leggi e regole a controllo delle esportazioni” dei propri prodotti di sorveglianza.

— Nel febbraio 2017 il Citizen Lab comincia, insieme a realtà messicane (R3D e SocialTic) e non (Article 19), un’indagine tecnica in otto pubblicazioni che si susseguiranno fino al marzo 2019. Oggetto delle attenzioni dei ricercatori sono i presunti utilizzi di Pegasus in Messico — di cui era stata precedentemente confermata la qualifica di cliente del gruppo — per provare a mettere sotto sorveglianza:

- Un importante membro dell’Istituto nazionale messicano di salute pubblica e i direttori di due NGO che si opponevano alla tassa sulle bibite zuccherate, suggerendo un uso di Pegasus per promuovere interessi economici particolari, piuttosto che combattere gravi crimini e terrorismo, come sostenuto da NSO. “In molti casi, un singolo bersaglio ha ricevuto svariati tipi di messaggi” di tentata infezione, “dai più ordinari ai messaggi altamente emotivi e traumatizzanti” (parte 1: Febbraio 2017).

- Giornalisti, avvocati e perfino un minore, figlio di uno dei bersagli, presumibilmente per spiare la madre; gli attaccanti hanno inviato “oltre 76 messaggi” per tentare l’infezione di figure che in alcuni casi erano al lavoro su casi di corruzione e violazioni dei diritti umani in Messico, a volte anche mascherando la provenienza dei messaggi in modo che risultasse dall’Ambasciata degli Stati Uniti in Messico e da autorità che si occupano di bambini a rischio di rapimento. Il minore è stato raggiunto mentre era negli Stati Uniti, scrive il Citizen Lab, da un messaggio che sembrava provenire dal governo degli USA. (parte 2: Giugno 2017).

- Tra giugno e luglio 2016, tre politici di alto livello del National Action Party, partito di opposizione (parte 3: Giugno 2017). Il gruppo di esperti internazionali che ha cercato di fare luce sulla sparizione di 43 studenti dell’Ayotzinapa Rural Teachers' College a Iguala, nel 2014 — proprio appena dopo le critiche del gruppo al governo messicano, accusato di interferire nella loro missione (parte 4: Luglio 2017).

- Due importanti avvocati che rappresentavano le famiglie di tre donne uccise, una delle quali era una forte critica del governo e un’attivista femminista. Il Citizen Lab, giunto a questo punto dell’indagine, nota una preoccupante tendenza. “È emerso un pattern”, si legge nella parte 5 dell’inchiesta: “avvocati e inquirenti che lavorano su omicidi mirati in Messico sono stati presi a bersaglio con lo spyware di NSO Group proprio quando le loro indagini hanno messo in questione le versioni ufficiali fornite dalle autorità” (parte 5: Agosto 2017).

- Il direttore di un’importante organizzazione anticorruzione, che stava investigando su casi che vedevano coinvolti funzionari del governo messicano e figure di rilievo nel paese (parte 6: Agosto 2017).

- Il direttore e un collega del rinomato fondatore di una testata di giornalismo investigativo che si occupava di associazioni criminali — due giorni dopo l’omicidio, e con messaggi che in alcuni casi sostenevano di avere informazioni al riguardo (parte 7: Novembre 2018).

- La giornalista moglie di un giornalista assassinato, dopo l’omicidio, e appena una settimana dopo che due suoi colleghi erano divenuti a loro volta bersagli di Pegasus (parte 8: Marzo 2019).

In totale, si legge nell’ultima parte dell’inchiesta, sarebbero 25 le persone vittime di tentativi di infezione “abusiva” con Pegasus nel paese. Come si nota, anche in questo caso le “coincidenze” temporali sono piuttosto significative.

— A luglio 2018, il Citizen Lab scrive che nel mese precedente “messaggi SMS e WhatsApp sospetti” hanno raggiunto un dissidente saudita che vive all’estero, e anche un ricercatore di Amnesty International: “Sembrano essere stati tentativi di infettare” i loro telefoni “con lo spyware Pegasus di NSO Group”, si legge. Per la prima volta, il Citizen Lab compie un’opera di verifica indipendente di risultati prodotti da Amnesty — come nel caso del “Progetto Pegasus” del 2021. I risultati, anche allora, risultano corroborati.

— A settembre 2018, il Citizen Lab scandaglia la rete a caccia di tracce dello spyware per comporre una sorta di mappa globale dell’infrastruttura di Pegasus. I ricercatori sostengono di avere scoperto, nella ricerca (condotta a mezzo DNS Cache Probing) che operazioni di sorveglianza tramite Pegasus potrebbero stare venendo condotte in 45 paesi nel mondo, con “almeno 10” operatori di Pegasus apparentemente “coinvolti in modo attivo in forme di sorveglianza transnazionale”. Tra i paesi individuati ne figurano in particolare sei in cui è stata rilevata una “significativa operatività” di Pegasus, nonostante fossero già in passato stati accusati di fare ricorso “abusivo” a spyware contro esponenti della società civile: Arabia Saudita, Bahrein, Kazakhstan, Messico, Marocco e UAE. Sono tutti inclusi tra i governi accusati dal Progetto Pegasus del 2021.

— A ottobre 2018 il Citizen Lab documenta (con un “elevato grado di confidenza”) che l’attivista saudita con asilo in Canada, Omar Abdulaziz, sarebbe stato vittima di un attacco con Pegasus — pare, da parte di attaccanti localizzati in Arabia Saudita — mentre si trovava a lezione, all’Università del Quebec. “Non siamo a conoscenza di autorizzazioni” per tali forme di sorveglianza su suolo canadese, scrive il Citizen Lab.

— Nel maggio 2019, WhatsApp annuncia di avere scoperto e posto rimedio a una vulnerabilità che avrebbe consentito agli attaccanti di installare uno spyware sui telefoni infettati. “Sfruttava, apparentemente, un bug nella funzionalità chiamata audio dell’app, per consentire così a chi chiama l’installazione di uno spyware sul telefono chiamato, a prescindere dal fatto che la chiamata ottenesse risposta”, scrive TechCrunch. WhatsApp sul momento non lo dice esplicitamente, ma l’accusa è di nuovo rivolta a NSO Group e al suo Pegasus.

— Il 29 ottobre 2019 WhatsApp esce allo scoperto e sostiene che a sfruttare la vulnerabilità fosse proprio Pegasus. Merito dell’intervento, volontario, del Citizen Lab, che all’interno della sua indagine nell’incidente scopre “oltre 100 casi di targeting abusivo di difensori dei diritti umani e di giornalisti in almeno 20 paesi in tutto il mondo, dall’Africa all’Asia, l’Europa, il Medio Oriente, il Nordamerica”; tutti avrebbero avuto luogo dopo che Novalpina Capital, una società europea di private equity, ha “rilevato NSO Group (chiamata anche “Q Cyber Technologies”, ndr) e cominciato una campagna di relazioni pubbliche ancora in corso per promuovere la narrativa secondo la quale la nuova proprietà avrebbe messo termine agli abusi”, scrive il Citizen Lab. Whatsapp dunque decide di passare alle vie legali contro NSO Group

Today @WhatsApp is taking a stand against the dangerous use of spyware. NSO Group claims they responsibly serve governments, but we found more than 100 human rights defenders and journalists targeted in an attack last May. This abuse must be stopped. https://t.co/iSMuwLa9yb

— Will Cathcart (@wcathcart) October 29, 2019

— Nel gennaio 2020, il Citizen Lab pubblica una nuova analisi in cui si sostiene che a finire vittima di Pegasus sia stato il giornalista del New York Times, Ben Hubbard. Il tentativo di infezione si sarebbe consumato, come sempre, via SMS con link malevoli — promettendo dettagli sulla “storia della famiglia reale saudita”. Un link portava a un sito usato da un operatore di Pegasus chiamato dai ricercatori “KINGDOM”, e collegato all’Arabia Saudita. Altri dissidenti sono stati spiati tramite lo stesso operatore, per esempio Omar Abdulaziz, Ghanem al-Masarir, e Yahya Assiri, oltre a un membro dello staff di Amnesty International.

— A luglio 2020 il giudice californiano Phyllis Hamilton afferma che la causa di WhatsApp può procedere, rifiutandosi di accettare l’argomento di NSO secondo cui l’azienda non avrebbe avuto alcun ruolo nei tentativi di infettare i bersagli da parte dei clienti. Il giudice sostiene invece che NSO Group avrebbe “mantenuto un qualche ruolo, pur se secondo la direzione dei propri clienti”, scrive il Guardian. Nei giorni precedenti NSO aveva invece vinto contro Amnesty in una corte di Tel Aviv, fermando il tentativo della ngo di ottenere il blocco delle esportazioni dei suoi prodotti di sorveglianza.

— A dicembre 2020, sempre il Citizen Lab esce con una ulteriore rivelazione: Pegasus sarebbe stato usato contro 36 “giornalisti, produttori, presentatori e dirigenti” di Al Jazeera. Questa volta il metodo usato sarebbe un attacco “zero-click” capace di compromettere il modello di iPhone più avanzato all’epoca in commercio, iPhone 11. Visto che l’attacco pare non funzionare su iOS 14, il più recente update disponibile al momento della stesura dell’analisi, i ricercatori spronano tutti ad aggiornare il proprio smartphone Apple. Nello stesso mese, svariati colossi tecnologici si espongono nella causa contro NSO Group di WhatsApp, a suo favore. Tra loro, Google, Microsoft, Cisco, VMWare.

— Il primo giugno 2021, poco più di un mese prima della pubblicazione della lista del progetto Pegasus, è Privacy International (insieme al Centre for Research on Multinational Corporations, SOMO) a fornire nuove rivelazioni su NSO Group, e in particolare circa la sua struttura aziendale, e l’evoluzione del suo assetto proprietario — dal periodo iniziale, all’acquisizione di Francisco Partners (2014) e poi a quella di Novalpina (2019, che si è recentemente appreso verrà dissolta). PI e SOMO cominciano le quasi 90, dense pagine scrivendo che l’azienda è nata il 25 gennaio 2010, e che N, S e O sono le iniziali dei tre fondatori, gli uomini d’affari israeliani Niv Carmi, Shalev Hulio e Omri Lavie.

— 18 luglio 2021. Escono i primi articoli frutto del Pegasus Project.

Il progetto Pegasus cambia qualcosa?

È presto per valutare l’impatto delle rivelazioni del progetto Pegasus. Ma già ora, a qualche giorno dalla cessazione di nuove pubblicazioni, si possono mettere insieme alcuni inequivocabili fatti che indicano che l’inchiesta ha già ottenuto significative reazioni in tutto il mondo.

La prima, e forse più significativa, è strutturale. Amazon ha infatti chiuso alcune “infrastrutture e profili” collegati a NSO dopo avere appreso, dall’analisi tecnica di Amnesty, che uno degli iPhone di ultima generazione infettati con Pegasus si era servito di un servizio di Amazon Cloudfront per infettare — tra gli altri — un attivista per i diritti umani francese. Il ricorso al content delivery network in questione “suggerisce che NSO abbia cominciato a usare servizi AWS negli ultimi mesi”, scrive Vice citando Amnesty.

Ma nemmeno le reazioni politiche si sono fatte attendere.

In India, uno dei paesi su cui le rivelazioni si sono concentrate con maggiore forza, il primo ministro Modi è stato accusato di tradimento e “imperdonabile sacrilegio” dall’opposizione — anche se ciò non ha impedito ad alcuni politici di chiedere la messa al bando di Amnesty nel paese (che sarebbe vittima di accuse che “diffamano” Modi), né alla polizia di presentarsi in redazione a The Wire con una sequela di domande assurde:

Not just another day at the office for @thewire_in after #PegasusProject

Policeman arrived today with inane inquiries. 'Who's Vinod Dua?' 'Who's Swara Bhaskar?' 'Can I see your rent agreement?' 'Can I speak to Arfa?'

Asked why he'd come: "Routine check for Aug 15"

Strange. pic.twitter.com/jk0a2dDIuS

— Siddharth (@svaradarajan) July 23, 2021

Il Pakistan ha accusato l’India di essere il mandante dello spionaggio sul presidente Khan, e ha chiesto un’indagine dell’ONU al riguardo. Il governo israeliano avrebbe creato una task force appositamente dedicata a valutare e gestire le conseguenze del progetto Pegasus. Il presidente francese Macron si è visto costretto a cambiare telefonino e rivoluzionare i propri protocolli di sicurezza. Negli Stati Uniti, quattro membri del Congresso tra i Democratici hanno chiesto all’amministrazione Biden di mettere NSO Group in una “blacklist” che le impedisca ulteriori esportazioni dei suoi prodotti (un po’ come per le cinesi Hikvision e Huawei), e aggiunto che bisogna regolamentare l’intera industria della sorveglianza. Chi sbaglia, scrivono, “deve pagare e, se necessario, va costretto a chiudere”.

Il Garante Privacy Italiano ha aperto un’istruttoria su Pegasus; l’authority “ha chiesto a NSO Group, società distributrice del software, informazioni sul suo ruolo nei trattamenti dei dati personali e se vi siano, ed eventualmente chi siano, i clienti italiani che lo utilizzano”. Reazioni indignate si sono registrate da parte delle vittime dei presunti abusi in Messico, Ungheria, e da parte di “leader europei”, scrive il Guardian.

Più in generale, in un commento dell’Head of Investigations, Paul Lewis, il Guardian ha sostenuto che l’impatto dell’inchiesta sarà tale da rendere un ricordo lontano la linea difensiva — da tempo sostenuta dai favorevoli alle tecnologie di sorveglianza — secondo cui “se non hai fatto niente di male, non hai niente da temere”. C’è sicuramente da sperarlo, ma potrebbe risultare — realisticamente — una previsione ottimistica, visto il perdurante stato di oblio verso i fatti in cui si consuma la maggior parte dei dibattiti sulle politiche tecnologiche.

Che fare? Mettere al bando, innanzitutto

Che fare, dunque, per fare in modo che non vi sia più materiale per un altro “progetto Pegasus”? Anche qui, il dibattito sorto in seguito alla pubblicazione dei materiali dell’inchiesta attinge pesantemente dalle tante proposte già elencate in passato dalle massime autorità ed esperti internazionali.

La Commissaria per i Diritti umani dell’ONU, Michelle Bachelet, ha per esempio chiesto un nuovo insieme di regole per rendere le tecnologie di sorveglianza a misura di diritti umani, ribadendo che il loro uso deve davvero limitarsi a gravi crimini e terrorismo. C’è, ha scritto Bachelet, “l’urgente bisogno di meglio regolamentare la vendita, il trasferimento e l’uso di tecnologie di sorveglianza e garantire rigide procedure di controllo e autorizzazione” — oggi mancanti.

La posizione è tuttavia apparentemente più debole di quella espressa in precedenza da un’altra autorità ONU. Nel 2019 infatti David Kaye, allora Special Rapporteur per la libertà di espressione, aveva chiesto che “le tecnologie di sorveglianza siano messe al bando immediatamente, fino a quando non vengano implementati controlli “efficaci” a livello nazionale e internazionale (al momento assenti, scrive anche, ndr), così da diminuirne gli impatti nocivi”.

Per Kaye, al momento — e vale altrettanto oggi — il settore è un “tutti contro tutti” privo di regole, “un ambiente in cui Stati e aziende del settore collaborano per diffondere tecnologie che causano danni immediati e continui a individui e organizzazioni che sono essenziali per la vita democratica — giornalisti, attivisti, membri dell’opposizione, avvocati, e altri ancora”.

Il divieto sarebbe dunque il primo, fondamentale passo, del processo di reale regolamentazione del settore, che Kaye illustra nel dettaglio.

what's the solution to an out-of-control #spyware industry? start with a global moratorium on sale/transfer & move toward this (from my report to @UN_HRC in 2019): https://t.co/WEgxIN7stx pic.twitter.com/1uOtpB9f8A

— David Kaye (@davidakaye) July 18, 2021

Una posizione ribadita, durante il progetto Pegasus, dal whistleblower del “Datagate”, Edward Snowden, che ha anche fornito un paragone tra l’industria della sorveglianza e la pandemia: è come se un intero settore avesse l’unico scopo di produrre varianti del COVID. E un settore il cui unico scopo è produrre “vulnerabilità” andrebbe, a detta dell’ex contractor NSA, “smantellato”.

Per Snowden, insomma, il ban è questione imperativa e urgente: “Se non faremo nulla per fermare la vendita di questa tecnologia”, ha affermato parlando di Pegasus, “non troveremo più solamente 50 mila bersagli. Ne troveremo 50 milioni, e accadrà molto più in fretta di quanto tutti noi ci aspettiamo”.

Kaye e Snowden non sono certamente gli unici ad avere sollevato la questione. Proprio in risposta al progetto Pegasus, per esempio, Access Now e altre cento organizzazioni della società civile hanno chiesto, al grido “enough is enough!”, una immediata moratoria su vendita e uso di tecnologie di sorveglianza, così da poter da un lato condurre una “indagine indipendente, trasparente e imparziale” su quanto rivelato nell’inchiesta, e dall’altro costruire il framework normativo di controlli e trasparenza necessario a rendere gli spyware a misura di democrazia.

Privacy International aveva già a sua volta dettagliato una serie di condizioni alle quali si può provare a parlare di hacking governativo all’interno di una cornice di compatibilità con i diritti umani (ammesso sia possibile dimostrare che almeno gli usi “leciti” — contro i criminali e i terroristi — degli strumenti di hacking governativo rispettano davvero i diritti umani, questione che PI correttamente solleva).

Le operazioni di hacking e sorveglianza governativa devono, tra le altre cose, essere:

- Stabilite per legge e limitate ai casi in cui strettamente necessario per un obiettivo legittimo.

Condotte in modo proporzionato. - Richieste con autorizzazione a un’autorità giudiziaria “imparziale e indipendente”.

- Pronte alla distruzione immediata di tutto il materiale non pertinente raccolto.

- Dotate di meccanismi di trasparenza.

- Scrutinate da un’autorità indipendente.

What might these controls look like?

Here's our thoughts on the legal safeguards governments need to enact to comply with human rights law https://t.co/ITxV2cQMPz pic.twitter.com/8BQ3lF0YDp

— Privacy International (@privacyint) July 19, 2021

Principi analoghi si potrebbero provare a implementare nell’applicazione delle nuove, insufficienti regole UE in materia, ha scritto Human Rights Watch. L’idea è migliorare e rinforzare la protezione dei diritti umani nella nuova normativa UE in tema di esportazione di tecnologie di sorveglianza “dual use” (civile e militare), che già ora per esempio contiene nuove regole di trasparenza, come l’obbligo da parte della Commissione UE di “riportare pubblicamente il numero di applicazioni ricevute per licenze di esportazione per ogni tipo di tecnologia di sorveglianza, per ogni Stato membro, e dove sono state inviate”.

Ma non è abbastanza. E Human Rights Watch e altre organizzazioni hanno, naturalmente, idee per rimediare alle mancanze: per esempio, dotare la norma di un meccanismo che consenta di aggiornare le liste di entità soggette a restrizioni in modo “trasparente e consultivo”, e insieme di negare licenze di esportazione sulla base di considerazioni in tema di diritti umani.

Andrebbero aggiunte le lezioni apprese dall’Open Government Partnership, le raccomandazioni di Reporters Without Borders a chi pensa di poter essere stato spiato con Pegasus, la petizione di Amnesty per chiedere ai governi di mettere fine alla sorveglianza mirata di attivisti per i diritti umani, la checklist con la “costellazione di pratiche” evidenziate già nel 2017 dallo stesso Citizen Lab, ma il concetto è chiaro: le cose devono cambiare, e abbiamo svariate idee su come farlo.

L’inchiesta del progetto Pegasus dimostra, una volta di più, che è urgente riuscirci.

Immagine in anteprima via Forbidden Stories