Attacco all’America: SolarWinds, l’operazione di cyberspionaggio senza precedenti

15 min letturaAgli inizi di dicembre un'azienda di cybersicurezza dichiara di essere stata violata da hacker sofisticati. Ma nel giro di pochi giorni la storia diventa molto più imponente, assume i contorni di una campagna di cyberspionaggio che ha infiltrato importanti dipartimenti e agenzie federali del governo americano. E che in realtà ha ramificazioni globali, considerato il modo in cui gli aggressori sono entrati: infettando gli aggiornamenti di un software usato da migliaia di organizzazioni in tutto il mondo. Secondo fonti statunitensi riportate dai media, i responsabili sarebbero i russi. Al di là dell’attribuzione - cui mancano ancora elementi precisi - sembra trattarsi di una delle azioni di cyberspionaggio più riuscite degli ultimi anni. E condotta in uno dei modi più insidiosi: attraverso la supply-chain.

Ma procediamo con ordine.

Antefatto: la violazione dell'azienda di cybersicurezza FireEye

È l’8 dicembre. Una delle più rilevanti aziende di cybersicurezza americane, FireEye, nota soprattutto per le sue attività di intervento e risposta a gravi incidenti informatici subiti da organizzazioni governative e altre grosse imprese, se ne esce con una comunicazione pesante: dice di aver subito un attacco da una entità malevola (in inglese, threat actor) altamente sofisticata che ha avuto accesso alla sua rete interna. Insomma dice di essere stata “hackerata” (qui il comunicato). E che ora c’è una indagine in corso insieme all’FBI e a partner come Microsoft.

Che cercavano gli attaccanti? Cosa hanno ottenuto? Secondo la stessa FireEye, gli intrusi volevano soprattutto informazioni sui suoi clienti governativi. E sarebbero stati in grado di accedere ad alcuni dei suoi sistemi interni, anche se - scrivono - “non abbiamo trovato prove che abbiano esfiltrato (sottratto, ndr) dati dai nostri sistemi primari contenenti informazioni sui clienti (...). Se scopriremo che tali informazioni sono state prese, li contatteremo direttamente”.

La situazione è ancora fluida e incerta, dunque. Una prova che qualcosa è stato preso dagli attaccanti c’è, per ammissione della stessa azienda: gli intrusi hanno messo le mani sugli strumenti usati dal suo Red Team (il team dedicato a testare in questo caso la sicurezza dei clienti agendo, ovviamente su autorizzazione, come un hacker malevolo) e si sono presi la cassetta degli attrezzi usata per aggirare sistemi di sicurezza a scopo di test. Nessuno di questi strumenti, però, conteneva vulnerabilità sconosciute ai produttori di software (exploit zeroday, attacchi che sfruttano vulnerabilità note solo agli attaccanti e per le quali i produttori dei software/sistemi interessati hanno avuto zero giorni di tempo per approntare dei rimedi, essendo ancora appunto all’oscuro). Pertanto, non sono strumenti potenti e immediatamente dannosi come potevano essere quelli rubati all’agenzia di sicurezza americana NSA nel 2016 e poi diffusi online (infine usati da altri per fare attacchi fulminei, globali e rovinosi come Wannacry e NotPetya). E tuttavia possono essere lo stesso un bel problema. FireEye dice di non sapere se o come gli attaccanti vogliano usare tali strumenti ma, a titolo preventivo, rilascia una serie di contromisure da adottare per ridurne l’eventuale impatto o efficacia qualora qualcuno li volesse adoperare.

Bene, qui sembrerebbe finire la storia, che resta tutto sommato confinata al mondo dell’industria cyber – sebbene la violazione di una società di cybersicurezza di primo piano sia una discreta notizia e sebbene restino aperte una quantità di domande: in primis come FireEye sia stata violata, chi, perché lo abbia fatto, quando, e cosa sia stato effettivamente preso (non è la prima volta che capitano violazioni a società di sicurezza, in passato ci sono stati anche i casi di Kaspersky, RSA e Avast, ad esempio).

Invece, è solo l’inizio, o meglio la fase finale di un attacco che diventa l’incipit mediatico, che scoperchia una vicenda grossa, forse l’attacco informatico più insidioso e ambizioso degli ultimi anni, anche se poco visibile, poco tangibile (per fortuna) in termini di danni evidenti o conseguenze immediate per gli utenti (almeno, per ora...).

L’attacco alle agenzie governative americane

Passano pochissimi giorni, è domenica 13 dicembre, e salta fuori un altro tassello del puzzle. Reuters rivela che “hacker ritenuti al servizio della Russia hanno monitorato il traffico email interno dei dipartimenti del Tesoro e del Commercio americano”, citando fonti anonime governative, e aggiungendo che si tratterebbe probabilmente della punta dell’iceberg. Sia chiaro, già così, la notizia è raggelante, ma appunto è ancora solo un pezzetto. Poco dopo anche il Washington Post e il Wall Street Journal aggiungono dettagli e iniziano ad annodarsi alcuni fili. Emerge che gli hacker hanno violato il software d’ufficio, ovvero Office 365 di Microsoft, della National Telecommunications and Information Administration (NTIA), nientedimeno che l’agenzia del Dipartimento del Commercio che lavora con la Presidenza americana sulle politiche relative alle telecomunicazioni e alla Rete, sugli standard e il blocco di import/export di tecnologia considerata un rischio per la sicurezza nazionale (un tema caldissimo negli Usa negli ultimi anni).

“Le email dei dipendenti dell’agenzia sono state monitorate dagli hacker per mesi”, scrive Reuters in una frase che dovrebbe appunto far ghiacciare il sangue a un qualsiasi funzionario del governo americano (non parliamo dell’intelligence). Ma non sono le sole agenzie federali colpite. Dopo alcune ore uscirà che a essere monitorate sono state anche le comunicazioni del Dipartimento di sicurezza interna (DHS, Department of Homeland Security) che tra le altre cose si occupa di controllo delle frontiere, cybersicurezza e distribuzione del vaccino per la COVID-19, scrive in un altro articolo Reuters. Ma anche prima che uscissero nuove vittime, fonti a conoscenza dell’indagine dichiaravano al WSJ che si trattava potenzialmente del cyberattacco più preoccupante in anni, e che poteva aver permesso “alla Russia di accedere alle informazioni sensibili di agenzie governative, aziende della Difesa e altre industrie”. In una scala da uno a dieci si arrivava a dieci in termini di severità e implicazioni per la sicurezza nazionale, diceva la fonte.

Russia, Usa e APT

Ma perché la Russia? Da dove salta fuori l’attribuzione? A indicarla genericamente sono Reuters e WSJ riferendo fonti anonime governative o dell’intelligence americana. Il Washington Post arriva a dire che si tratterebbe dell’agenzia russa di intelligence per l’estero SVR. Non ci sono altri elementi per accusare Mosca, che ha respinto pubblicamente le accuse. Sappiamo solo che la SVR è stata spesso associata dagli USA e da aziende di security a intense, avanzate attività di cyberspionaggio, come quelle attribuite a un gruppo hacker noto come APT29 o Cozy Bear, che viene infatti esplicitamente additato dal Washington Post. Attività di solo spionaggio e non di leak e disinformazione che sono state ascritte invece a un altro gruppo, APT28 o Fancy Bear, sospettato di essere legato al GRU, l’intelligence militare russa. Per capirci, nel caso degli attacchi ai Democratici del 2016 negli USA, in cui sono stati sottratti e diffusi online email e documenti del Comitato nazionale democratico e di altri politici, sono stati rilevati due diversi gruppi in azione: APT29 (Cozy Bear) avrebbe fatto sostanzialmente spionaggio, APT28 (Fancy Bear) sarebbe responsabile invece del lavoro più sporco, di leak e tentata interferenza nel dibattito pubblico.

Ma i ricercatori negli anni hanno evidenziato e nominato diversi gruppi russi di hacker, ad esempio Sandworm, accusato da una incriminazione americana di essere ancora parte del già citato GRU e di aver operato attacchi distruttivi, che hanno prodotto blackout elettrici o sabotato intere reti aziendali. E infatti oggi, dando per buona l’attuale attribuzione, c’è chi commenta, come il giornalista Andy Greenberg: “Pensate solo se questa operazione fosse stata realizzata da Sandworm invece che da APT29, e si fosse concentrata sulla distruzione invece che sullo spionaggio”. Ma su questo, e su tale preoccupazione, ci torniamo dopo.

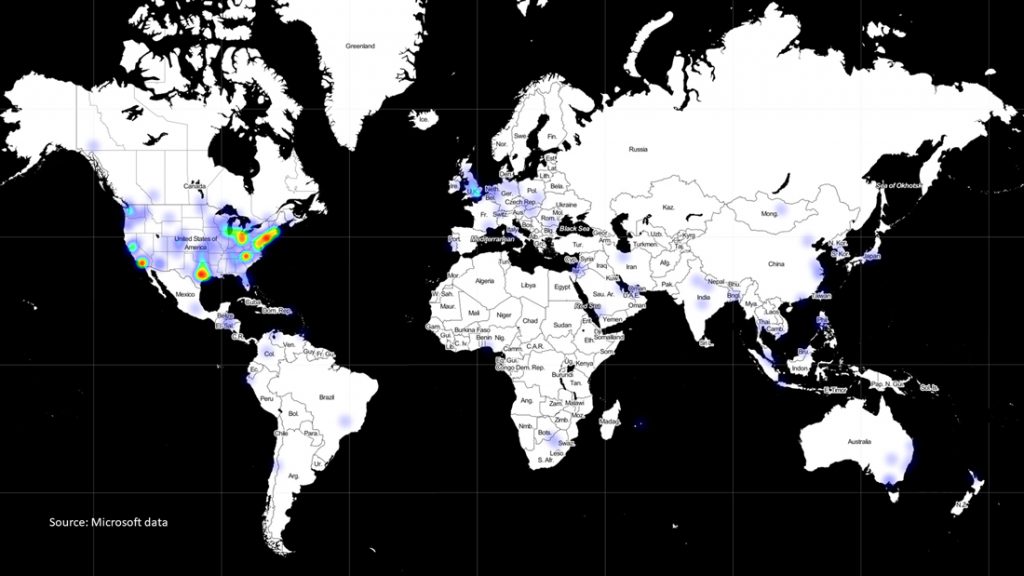

La compromissione di SolarWinds

Intanto, al di là della complicata e a volte discutibile geometria delle attribuzioni e dei gruppi APT (Advanced Persistent Threat, una sigla usata per indicare gruppi hacker avanzati con proprie caratteristiche), qualche altro filo continua ad annodarsi. Il Washington Post infatti collega l’infiltrazione delle comunicazioni governative alla violazione subita e rivelata giorni prima da FireEye. E aggiunge dettagli su come sarebbe avvenuto l’attacco: attraverso un fornitore di servizi informatici per aziende. Un grosso, gigantesco fornitore - SolarWinds, sede in Texas - che agli utenti comuni dice poco, ma che vanta 300mila clienti nel mondo che usano le sue piattaforme per gestire e monitorare la propria infrastruttura IT, tra cui buona parte delle prime 500 società americane per fatturato (Fortune 500), le prime 10 aziende di telecomunicazioni statunitensi, i militari USA, il Dipartimento di Stato, la NSA (su questa ci torniamo dopo), e l’ufficio del Presidente. E poi i laboratori di Los Alamos, o media come il New York Times. Ma SolarWinds serve clienti ovunque, anche in Italia (tra cui Telecom Italia, presente nella lista clienti sul sito prima che fosse tolta in questi giorni). Deve quindi essere chiaro che ci troviamo di fronte a una campagna di spionaggio mirato, in cui le potenziali vittime possono essere anche fuori dagli USA. Microsoft, ad esempio, ha identificato più di 40 suoi clienti nel mondo colpiti in modo profondo da questa campagna. Anche se l'80% di questi stanno negli USA altri sono sparsi tra Canada, Messico, Belgio, Regno Unito, Israele ed Emirati Arabi Uniti, ha scritto in un post l'azienda informatica. Ma, ha ribadito, la lista dei luoghi e dei clienti andrà aumentando e include aziende di sicurezza e tecnologia.

La dinamica dell’attacco attraverso l’aggiornamento software

Ma in che modo c’entra SolarWinds? Già i primi articoli descrivono un attacco in cui gli hacker sono riusciti a infiltrare i sistemi delle vittime attraverso l’aggiornamento malevolo di un software usato dalle stesse, un aggiornamento cioè introdotto nei prodotti di SolarWinds ovviamente a insaputa dell’azienda. In particolare la vulnerabilità, come la chiamano i portavoce della società, riguarderebbe gli aggiornamenti di Orion, un software per gestire l’infrastruttura IT (nello specifico un NMS, Network Management System; come ha detto qualcuno, SolarWinds è per i NMS l’equivalente di Kleenex per i fazzoletti di carta).

Aggiornamenti malevoli rilasciati - notate le date, dunque la durata delle compromissioni - tra marzo e giugno 2020. “Pensiamo che questa vulnerabilità sia il risultato di un attacco statale di tipo supply-chain (catena di fornitura) mirato, sofisticato e manuale”, dichiarano sui media. Per decifrare la frase, servono ulteriori informazioni. Alcune arrivano da nuove comunicazioni di FireEye. Che da un lato riconosce, pur dando pochi dettagli su se stessa, che l’attacco subito e dichiarato giorni prima è effettivamente collegato alla vicenda SolarWinds, come già trapelato su alcuni media. Dall’altro, pubblica una analisi della campagna globale di intrusione degli attaccanti - battezzati UNC2452, una sigla che per l'azienda designa entità ancora sconosciute, "unknown"- che avrebbe colpito molte organizzazioni fin dalla primavera 2020 usando questo aggiornamento di SolarWinds trasformato in un trojan, in un software malevolo - chiamato Sunburst o Solarigate dai ricercatori - nascosto sotto le apparenze di uno strumento legittimo. Una volta installato apre una porta, una backdoor, una via d’accesso segreta dentro i sistemi target attraverso cui poi gli attaccanti, dopo vari passaggi, iniziano a muoversi lateralmente in modo da infiltrare più in profondità le organizzazioni.

Le reazioni: “Stacca stacca stacca!”

All’emergere della notizia, l’agenzia federale per la sicurezza delle infrastrutture e per la cybersicurezza (CISA) - il cui direttore è stato licenziato in tronco poche settimane fa da Trump con un tweet per aver riaffermato che le elezioni si erano svolte in sicurezza - ha emesso una rara direttiva di emergenza per dire a tutte le agenzie civili federali di esaminare le proprie reti per possibili compromissioni, e di interrompere immediatamente l’utilizzo dei prodotti Orion di SolarWinds. Mentre la Casa Bianca ha tenuto un apposito incontro del National Security Council. Già, perché dopo pochi giorni si sono delineate altre potenziali vittime della campagna. Ad avere comprato i software di SolarWinds ci sono il Dipartimento della Difesa, il CyberCommand (l’unità cyber dei militari), l’FBI e molti altri, perfino la citata CISA, riferisce Forbes. Non è chiaro però se siano stati effettivamente infiltrati o meno, al momento di pubblicazione di questo articolo. Le entità certamente violate (almeno in parte) sarebbero al momento: il Dipartimento di Stato, la Homeland Security, il Commercio, il Tesoro, il National Institutes of Health, più il Pentagono, aggiunge il New York Times. Non solo: l’agenzia di sicurezza nazionale, l’NSA - nota in tutto il mondo per intercettare comunicazioni e violare Reti straniere ma che ha anche il compito di difendere il paese da esterni - non era a conoscenza dell’attacco fino al momento in cui le sarebbe stato notificato da FireEye, scrive ancora il New York Times. E considerato che è andato avanti per mesi (la durata è sicuramente uno degli aspetti che rende grave l’infiltrazione negli apparati governativi), che la stessa NSA usava il software di SolarWinds, che due violazioni riguardano lo stesso Pentagono e il Dipartimento di sicurezza interna (responsabile della agenzia di cybersicurezza), si capisce quanto la vicenda sia importante e insieme imbarazzante per gli USA.

Cosa sappiamo sulle vittime?

Ma effettivamente quante organizzazioni sono state colpite e davvero infiltrate dagli aggressori? SolarWinds ha dichiarato che meno di 18mila dei suoi clienti avrebbero scaricato l’aggiornamento software compromesso che permetteva agli hacker di entrare con una backdoor. La ragione per cui il numero di vittime effettive è inferiore alle potenziali deriva – scrive su Linkedin l’esperto di cybersicurezza Alberto Pelliccione – dal fatto che “non tutti i prodotti SolarWinds sono stati compromessi (bensì solo Orion, che secondo l’azienda sarebbe usato da 33mila dei suoi oltre 300mila clienti, ndr), e anche dal fatto che gli amministratori tendono a disabilitare aggiornamenti automatici della piattaforma”. Quindi, la realtà è che molte aziende si sono salvate perché non avevano fatto gli aggiornamenti da tempo. Poi è anche vero che non tutte erano probabilmente di primario interesse per gli attaccanti. In compenso, ipotizza ancora Pelliccione, c’è la possibilità che le versioni compromesse facessero partire degli aggiornamenti automatici sulle singole macchine (agent), in modo da facilitare l’installazione di ulteriori componenti.

Nel mentre la società cinese RedTrip Team individuava un centinaio di domini sospettati di essere stati attaccati dall’entità UNC2452 attraverso gli aggiornamenti SolarWinds. In questa lista ci sono università, governi, e aziende tech tra cui, sostengono i ricercatori, anche Cisco e Intel (Cisco ha poi confermato di aver trovato gli aggiornamenti malevoli e che al momento "non c'è alcun impatto noto alla nostra offerta o prodotti", ma di stare investigando, Intel non ha invece ancora confermato).

Più o meno in contemporanea, FireEye, Microsoft e GoDaddy (il registrar di uno dei domini usati dagli attaccanti per gestire il malware), sequestravano uno di questi domini, un dominio chiave, usato per comunicare con i sistemi infettati, e lo riconfiguravano in modo da agire come un “interruttore” (un killswitch), per impedire al malware di continuare a operare.

Attenzione però: questo intervento “non eliminerà gli aggressori dalle reti delle vittime dove hanno introdotto altre vie d’accesso, backdoor. Tuttavia, renderà più difficile per loro sfruttare le versioni precedentemente distribuite di Sunburst”. In pratica, spiega a Valigia Blu l’esperto di cybersicurezza Gerardo Di Giacomo, “la collaborazione fra queste aziende ha permesso di prendere il controllo del dominio malevolo e di attivare il “kill-switch”, cioè il meccanismo di blocco del malware, probabilmente inserito dagli autori per rimanere nascosto. Una tecnica simile l’abbiamo vista con il malware Wannacry” (quando il ricercatore Marcus Hutchins nel 2017 bloccò il ransomware che stava ricattando centinaia di organizzazioni in molti Paesi, e anche allora si parlò di killswitch, ndr).

Un caso esemplare di attacco supply-chain

La vicenda è un caso esemplare e potente di attacco alla supply-chain del software, cioè di un attacco che passa dalla catena di fornitura e sviluppo delle componenti di un software. Sono ancora pochi gli episodi registrati, il più devastante era stato quello con cui, a partire dalla compromissione di un software per la contabilità e il fisco usato in Ucraina, nel 2017 era stata diffusa a livello globale l’infezione NotPetya, un software malevolo usato non per fare spionaggio ma per danneggiare e sabotare i sistemi. Gli USA hanno poi incriminato per quell’attacco il già citato gruppo di hacker russi noti come Sandworm e parte dell’intelligence militare, GRU.

Gli attacchi supply-chain sono particolarmente difficili da individuare. E probabilmente quelli che stiamo vedendo sono solo l’inizio di una serie, dal momento che negli ultimi anni aziende e governi hanno rafforzato le proprie difese interne, per cui gli attaccanti devono trovare nuovi punti di accesso come appunto fornitori e terze parti, ha spiegato l’ex-hacker dell’NSA, oggi consulente privato, Jake Williams in un webinar di questi giorni dedicato al caso SolarWinds.

Conseguenze e sviluppi

Tra le tante, possibili ricadute legali della vicenda, c’è anche la vendita di milioni di dollari di azioni di SolarWinds da parte di alcuni suoi investitori giorni prima delle rivelazioni sull’incidente. Azioni che nei giorni successivi sono scese di oltre il 30 per cento. La SEC, l’ente di vigilanza sulla borsa americana, starebbe per aprire una indagine per insider trading, riferisce il Washington Post.

In generale, restano ancora molti punti interrogativi su questo attacco: sappiamo poco o nulla delle vittime fuori dagli Usa; e anche nel caso del governo americano, non è ancora chiara l’entità dettagliata della compromissione. Né sappiamo - scrive Politico - quanto tempo è passato dall’intrusione in FireEye alla scoperta della campagna. O come abbiano fatto esattamente gli attaccanti a compromettere il software di SolarWinds – l’azienda nel report per la SEC scrive che la “vulnerabilità è stata introdotta come risultato di una compromissione del sistema di assemblaggio di Orion e non era presente nel codice sorgente dei suoi repository”.

Cosa vuol dire? “È praticamente il sistema che riceve il codice sorgente del software, lo trasforma in un eseguibile e procede con il rilascio”, commenta Di Giacomo. “Gli attaccanti sono riusciti a inserire il loro codice prima che il software venisse firmato digitalmente, una procedura che dovrebbe garantire la sua genuinità”.

Ma, nel report, SolarWinds dice anche di stare investigando un “vettore di attacco usato per compromettere le mail aziendali e che potrebbe avere fornito l’accesso ad altri dati” (...) e sta cercando di capire “se questa compromissione è associata all’attacco al software di assemblaggio di Orion”.

Tradotto: sta cercando di capire se gli attaccanti sono riusciti a compromettere il suo software come conseguenza di una precedente violazione interna all’azienda. Del resto, l’agenzia per la cybersicurezza americana afferma che l’attacco attraverso Orion/Solarwinds “non è il solo vettore iniziale di infezione” sfruttato dagli attaccanti.

L’attacco e la campagna di spionaggio attraverso SolarWinds (qualcuno lo chiama SolarWinds Hack) avranno conseguenze anche geopolitiche. Mentre Trump non si esprimeva e il segretario di Stato Mike Pompeo sembrava minimizzare l’accaduto, inquadrando l’attacco in uno dei tanti assalti subiti dalle agenzie federali e tirando in ballo la Cina, il presidente-eletto Biden affermava che la sua amministrazione imporrà “costi sostanziali” ai responsabili. “Una buona difesa non è abbastanza; dobbiamo in primo luogo disarticolare i nostri avversari impedendogli di intraprendere cyberattacchi significativi”, ha aggiunto. Nel mentre, l’agenzia per la cybersicurezza emanava un alert preoccupante: “Questa minaccia pone un grave rischio al governo federale e ai governi territoriali, statali, locali, tribali così come alle entità che si occupano di infrastrutture critiche e altre organizzazioni private”.

Insomma, è probabile che l'amministrazione Biden imporrà sanzioni alla Russia (se il governo Usa confermerà l'iniziale attribuzione), e/o aumenterà la risposta muscolare degli Stati Uniti a livello informatico o su altri piani. Del resto anche Pompeo, sabato mattina, cambiava atteggiamento e usciva con un'accusa pubblica alla Russia.

Inoltre, sebbene la campagna fosse orientata allo spionaggio, “l’estensione e profondità della violazione sollevano il timore che gli hacker potrebbero anche usare i loro accessi per bloccare sistemi, corrompere o distruggere dati, o prendere il controllo di sistemi che gestiscono processi industriali”, scrive il New York Times. Ovvero, gli americani possono anche aver citato le silenziose e discrete cyberspie di APT29 ma in testa hanno la preoccupazione di un comportamento distruttivo, da cyberguerra, alla Sandworm che nel 2015 in Ucraina causò un blackout elettrico, e che nel 2017 fece partire l’infezione NotPetya che cifrava in modo irreversibile i computer colpiti (e del resto la distinzione fra i gruppi è più che altro il frutto delle esigenze degli analisti). Ad esempio, aveva preoccupato la notizia che tra le vittime ci fossero anche il Dipartimento dell’Energia e la National Nuclear Security Administration che gestisce la scorta nucleare, ma sempre secondo il New York Times la violazione non avrebbe toccato funzioni di sicurezza critiche.

Certo, l’impressione è che resti molto da scavare in tutta questa storia. Poche ore prima di pubblicare questo articolo, ad esempio, Reuters ha scritto che anche Microsoft sarebbe stata hackerata nella campagna che ha colpito le agenzie americane attraverso i prodotti SolarWinds. E che gli stessi prodotti Microsoft sarebbero stati usati per fare attacchi ad altri. Il colosso tech ha però negato di essere stato veicolo di attacchi ad altri, ma ha riconosciuto - scrive CNN - di aver trovato gli aggiornamenti malevoli di SolarWinds nei propri sistemi, specificando che non ci sarebbe prova che questi abbiano significato una violazione di dati (data breach) o che gli attaccanti abbiano sfruttato l'accesso.

La realtà è che di questa faccenda e delle sue ricadute siamo ancora all’inizio.

Sì ma che dobbiamo fare noi?

Se siete utenti comuni continuate ad aggiornare i sistemi e i software, il rischio di violazioni derivanti dal mancato aggiornamento è certamente ancora superiore al rischio di possibili attacchi supply-chain (per altro quello che abbiamo visto almeno per ora interessa soprattutto aziende e organizzazioni).

Se lavorate in aziende e vi occupate di IT o security è importante ribadire che non tutti quelli che hanno ricevuto gli aggiornamenti compromessi sono stati poi presi di mira dagli hacker con una infiltrazione successiva, come ribadito dal CISA americano. Che però raccomanda di indagare nel caso. Qui alcuni documenti tecnici:

- Important steps for customers to protect themselves from recent nation-state cyberattacks - Microsoft

- Ensuring customers are protected from Solorigate - Microsoft

- Malware encyclopedia description - Microsoft

- SolarWinds Security Advisory

- Report SolarWinds alla SEC

- Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor - Fireeye

- Mitigate SolarWinds Orion Code Compromise - DHS

- Active Exploitation of SolarWinds Software - CISA

- Advanced Persistent Threat Compromise of Government Agencies, Critical Infrastructure, and Private Sector Organizations - CISA Alert

Immagine anteprima di Pete Linforth via Pixabay

Per iscriverti alla newsletter di Carola Frediani, "Guerre di Rete", clicca qui.