Cosa sappiamo sul cyberattacco alla Regione Lazio e cosa ci insegna

11 min letturadi Mirco Zurlo

In merito alla vicenda dell’attacco informatico alla Regione Lazio nelle ultime ore si è detto e letto tutto e il contrario di tutto. Proviamo quindi a fare un po’ di chiarezza cercando di mettere ordine in ciò che è avvenuto e andare al di là degli eventi stessi, ancora non molto chiari, raccontando il contesto di un attacco cybercriminale, provando a fornire una nostra chiave di lettura a quanto avvenuto e strumenti utili a chi legge affinché possa farsi una propria idea.

Una premessa necessaria: nelle righe che seguiranno non faremo un j’accuse nei confronti dei tecnici informatici e di cybersecurity della Regione Lazio. Prima di tutto perché in mancanza di fatti certi sarebbe poco etico nei confronti di professionisti che siamo sicuri stiano lavorando da giorni senza sosta e poi perché la sicurezza informatica è materia delicata e complessa.

Cos’è la sicurezza informatica?

La sicurezza informatica si occupa di elaborare misure tecnologiche, organizzative e procedurali per ridurre l’eventualità di incidenti e violazioni e per contenere gli effetti potenziali ad un livello accettabile. Pratiche di sicurezza informatica non fanno solo riferimento alla difesa e prevenzione, ma anche alla gestione di un incidente di sicurezza come quello in oggetto.

Il contesto

L’industria dei ransomware, quel particolare tipo di attacco atto a criptare quanti più dati possibile della vittima per poi chiedere riscatto in cambio di una chiave di decriptazione, è in crescita esponenziale. Si stima che nel solo 2019 siano stati pagati 10 miliardi in riscatti e che il 45% delle vittime abbia per sfinimento pagato per riavere accesso ai propri dati.

Da dove vengono questi cyber-criminali e quali sono i principali tipi di attacco?

Di solito questo tipo di attacchi sono perpetrati da cyber-criminali provenienti dall’Est Europa (Russia, Ucraina e in generale gran parte dei paesi afferenti all’ex URSS). Non è segreto che molti dei maggiori ricercati dall’FBI in tema di cybercrimes provengano proprio da quest’area.

Attacchi di questa portata tendono ad essere studiati, organizzati e sferrati da vere e proprie cyber gang organizzate e con gerarchie ben precise. Alcune delle più famose viste negli ultimi anni sono Maze, REvil, RagnarLock, Sprite Spider etc. Sono organizzazioni altamente strutturate, spesso effettuano studi mirati sulle vittime e non attaccano per colpire nel mucchio ma con un obiettivo ben definito e identificato per criticità o benessere economico. È importante sottolineare che la natura mutevole di queste organizzazioni fa sì che la loro formazione, fusione con altre realtà e il loro discioglimento, avvengano spesso nel giro di pochi mesi.

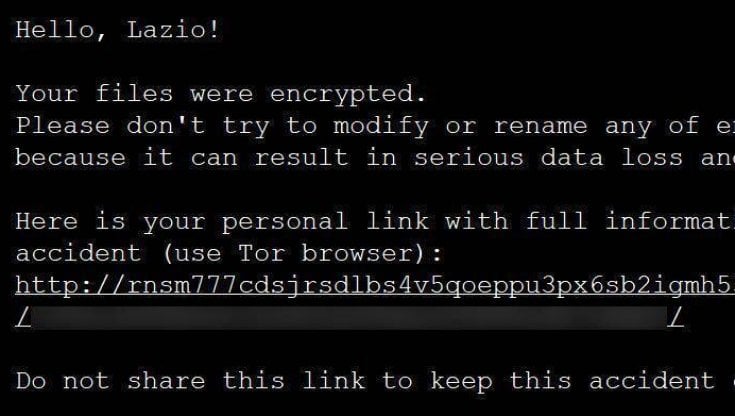

Nelle ultime ore alcuni analisti di sicurezza informatica hanno identificato in RansomEXX la variante di ransomware utilizzata per colpire i sistemi della Regione Lazio. La crew che sembra essere dietro la sua manutenzione e il suo aggiornamento prende il nome di Sprite Spider o Gold Dupont e sembra essere stata l’artefice di diversi attacchi negli ultimi anni: Konica Minolta, Texas Departement of Transportation, Brazilian Judiciary, Consiglio Nazionale del Notariato, WT Microelectronics e Corporación Nacional de Telecomunicación sono solo alcune delle vittime dell’organizzazione criminale. Qualora la notizia fosse confermata, potrebbe causare più di qualche preoccupazione in chi sta gestendo la crisi dal momento che, sebbene il gruppo criminale abbia iniziato la sua attività qualche anno fa, dimostrandosi un’eccezione in termini di longevità e prediligendo il solo ransomware come vettore d’attacco, negli ultimi due anni ha quasi sempre accompagnato alla criptazione dei file, la tecnica dell’esfiltrazione dei dati, con cui ha sottratto alla vittima importanti file da utilizzare come pedina di scambio nel corso della trattativa.

Al momento nel darkweb tutto tace. D’altronde Sprite Spider ha sempre dimostrato di mantenere un basso profilo, al contrario di altre gang, che fanno della spettacolarità una propria arma. La pubblicazione di prove dell’attacco su social e “Wall of Shame”, bacheche virtuali poste su un proprio sito nel darkweb, è infatti solo uno dei modi utilizzati dalle gang più spavalde per aumentare la pressione sulle vittime.

Il basso profilo e l’assenza di prove che facciano pensare al lavoro on-demand/as-a-service, quel particolare tipo di attacco effettuato su commissione come fosse un servizio in vendita, porta anche ad escludere l’eventuale pista legata al mondo dei no-vax o terroristica, come invece affermato da diverse testate giornalistiche nelle prime ore dell’attacco, probabilmente fuorviate dalle parole del presidente della Regione Lazio, Nicola Zingaretti, che aveva definito l'attacco di "stampo terroristico".

Com’è avvenuto quindi l’attacco?

Al momento, con la quantità e natura di informazioni a nostra disposizione, spesso contraddittorie, non ci è dato saperlo con certezza. Dalle ricostruzioni degli ultimi giorni, sembra che gli attaccanti abbiano avuto accesso ai sistemi critici della Regione Lazio tramite il pc compromesso di un dipendente o di un fornitore.

Qualora l’attacco fosse partito dal pc di un fornitore ad ogni modo ci troveremmo di fronte ad un Supply Chain Attack. Un attacco, il cui scopo finale, non è solo quello di creare danno alla prima vittima (il fornitore), ma di cercare di essere più distruttivi (ed efficienti) possibili colpendo anche eventuali clienti/fornitori che ripongono fiducia nella vittima, che non sospetterebbero mai di un eventuale attacco sferrato da quella direzione (es. elusione allarmi/log di sicurezza etc.).

Da lì, quindi, tramite escalation di privilegi e/o movimento laterale l’attaccante potrebbe aver acceduto all’infrastruttura della regione indisturbato e aver infettato tramite ransomware l’infrastrutture di Regione Lazio, criptando file, sistemi e cancellando copie di backup. Sì, avete letto bene, cancellando e non criptando; proprio questo sarà il punto fondamentale per l’avvenuto ripristino delle operazioni e sistemi critici. Pazientate ancora qualche minuto e tutto vi sarà più chiaro.

È stato chiesto un riscatto?

In questi giorni sono rimbalzate informazioni riguardanti un ipotetico riscatto di 5 milioni di euro da pagarsi entro 72 ore dall’infezione, ma cercando di ricostruire la catena degli eventi non siamo riusciti a individuare una fonte attendibile che lo certifichi. La cifra ad ogni modo sembra congrua alla portata dell’attacco e all’importanza della vittima. Negli ultimi anni infatti le richieste di riscatto sono oscillate dalle poche centinaia di migliaia di euro per aziende più piccole, alle diverse decine di milioni di euro per multinazionali e aziende statali.

Perché non bisognerebbe MAI pagare?

I motivi sono svariati:

- Perché non si ha la certezza che una volta pagato il riscatto la chiave di decriptazione funzioni. La criptazione potrebbe danneggiare in maniera irreparabile il file e inoltre la transazione non è tracciabile. Quindi niente vieta a un criminale di sparire nel nulla dopo aver ricevuto il pagamento.

- Perché non si ha la certezza che una volta pagato il riscatto eventuali dati esfiltrati vengano cancellati e non vengano pubblicati nel darkweb in futuro.

- Perché non è etico e non pagare, rendendo il business meno redditizio, è l’unico modo di arginare questo fenomeno.

- Perché in Italia in determinati contesti il pagamento di un riscatto a un organizzazione criminale configura diversi reati.

Quindi? Come si ripristina l’operatività del business?

In caso di compromissione di parte dell’infrastruttura o comunque in caso di Disastro (così viene definito un evento di tale portata in termini tecnici) si dovrebbero attivare procedure pre-definite, rodate e testate di Disaster Recovery. Non entreremo nel dettaglio di cos’è e come funziona una procedura di Disaster Recovery, ma parte di una procedura standard di ripristino potrebbe essere il recupero dell’infrastruttura tramite l’utilizzo di copie di backup. Spesso questo tipo di attacchi tendono a criptare qualsiasi cosa capiti a tiro, non fanno eccezione sistemi e copie di backup. Per questo sarebbe ottimale effettuare una copia offline.

Come è stata ripristinata l’operatività di Regione Lazio e quali sono i dubbi?

È notizia di giovedì 5 agosto, che le principali piattaforme regionali siano tornate online. Zingaretti nel pomeriggio affermava in un post su FaceBook che i dati sono stati recuperati attraverso backup conservati “su un sistema di ultimissima generazione dove era stato effettuato il backup e protetto da hardware acquistato grazie agli ingenti investimenti sostenuti dalla Regione Lazio e da Laziocrea in questi anni per la sicurezza informatica”. La spiegazione aveva fatto storcere il naso anche ai più esperti addetti ai lavori, che avevano visto nelle parole del presidente della Regione Lazio nient’altro che un goffo tentativo di nascondere il pagamento di riscatto.

Arriva però nella serata di giovedì stesso un tweet di Corrado Giustozzi che conferma in termini un po’ più tecnici quanto affermato dal governatore regionale. Giustozzi è voce indipendente, credibile e punto di riferimento nel mondo della Cybersecurity da più di 30 anni nonché membro permanente del gruppo consigliere dell’Agenzia Europea per la Cybersecurity (ENISA). Per farvi comprendere la portata del personaggio, semmai non lo conosceste, fanno parte del suddetto gruppo 30 professionisti da tutta Europa e sole tre agenzie europee, tra cui l’Europol.

Confermo con gioia che la Regione Lazio ha recuperato i dati senza pagamento di riscatto. Non decifrando i dati ma recuperando i backup che non erano stati cifrati ma solo cancellati. Ma lavorando a basso livello i tecnici di LazioCrea hanno recuperato tutto.

— Corrado Giustozzi

(@cgiustozzi) August 5, 2021

Giustozzi afferma “La Regione Lazio ha recuperato i dati senza pagamento di riscatto. Non decifrando i dati ma recuperando i backup sulla Virtual Tape Library che non erano stati cifrati ma solo cancellati dagli attaccanti per renderli indisponibili. Ma lavorando a basso livello, e grazie alle funzioni evolute della VTL, i tecnici di LazioCrea sono riusciti a recuperare tutto”. Spiega poi nel dettaglio: “Essenzialmente i criminali hanno tentato di rendere indisponibili i backup cancellandoli e sovrascrivendoli (si fa prima che cifrarli) ma le funzioni di sicurezza della VTL, hanno consentito di recuperarli a basso livello”.

Tutto fa credere che Giustozzi abbia partecipato alle attività di ripristino e possa affermare quanto scritto con cognizione di causa. Sembra quindi che gli attaccanti si siano limitati, probabilmente nell’impossibilità di criptare le copie di backup o semplicemente per concludere il lavoro più velocemente, a cancellarle. È stato possibile quindi, lavorando a basso livello e grazie a software di ripristino, recuperare le copie cancellate.

Senza voler banalizzare, ma solo per dovere di cronaca e per far meglio comprendere la tematica ai non addetti ai lavori, quando cancellate un file sul vostro computer, anche se lo eliminate dal cestino, esso non viene mai totalmente cancellato, per lo meno fino a quando la porzione di disco in cui il file risiedeva verrà sovrascritta. In base al tipo di disco, sistema operativo e utilizzo che fate del computer, ci potrebbero voler giorni se non settimane prima che il file risulti completamente perso. Fino a quel momento grazie a tool di ripristino il file sarà recuperabile. Il concetto in questa vicenda è pressoché questo, ma di molto più complesso, vista la quantità e dimensione di dati in gioco e soprattutto visti i mezzi a disposizione. A quanto pare inoltre il software utilizzato era parte integrante della Virtual Tape Library stessa, quindi probabilmente il sistema utilizzato era già stato pensato per un’eventuale erronea cancellazione di copie di backup.

I portali relativi alla campagna vaccinale e i principali siti di Regione Lazio sono tornati operativi già dalla giornata di giovedì. Ciò fa pensare che i backup recuperati siano in buono stato. Evenienza senz’altro fortunata dal momento che il ripristino di dati cancellati operato a basso livello non garantisce l’integrità del file. Ci sarà quindi da attendere ancora qualche giorno per capire se le copie di backup recuperate siano totalmente integre. Rimarrà ad ogni modo tanto lavoro da fare per formattare pc compromessi, identificare eventuali backdoor aperte dagli attaccanti per garantirsi ulteriore accesso all’infrastruttura, oltre che ovviamente fare la conta dei danni.

Altro interrogativo a cui ancora non si è riusciti a dare risposta riguarda l’eventuale esfiltrazione di dati avvenuta durante l’attacco. La quantità, criticità e sensibilità dei dati impattati potrebbe rendere il furto tema forse ancora più grave della criptazione stessa. I dati coinvolti potrebbero essere d’altronde di diversa natura: da dati sanitari a copie di documenti finanziari, di identità etc. Non è segreto d’altronde che l’FBI, probabilmente preoccupata per i dati dei propri cittadini su suolo laziale, tra cui rientra sicuramente il corpo diplomatico di istanza a Roma, stia partecipando e collaborando alle indagini.

Sempre nella giornata di giovedì Repubblica aveva riportato la notizia riguardante la vendita di 795 account della regione sul Darkweb. Non siamo però riusciti a verificare questa notizia dal momento che non sono state riportate fonti verificabili e prove a sostegno di quanto affermato. Solo ulteriori verifiche e il tempo ci diranno quanti e quali dati siano stati esfiltrati. Al momento nel darkweb non ci sono tracce di dati, database o documenti in vendita. Come anticipavamo però la gang non fa della spettacolarità e pubblicità il suo marchio di fabbrica e ci potrebbero volere diverse settimane prima di veder comparire le prime tracce.

L'importanza della comunicazione

Le probabilità che un attacco informatico o una crisi di qualsiasi tipo avvengano sono elevate. È prioritario quindi in questi casi che la comunicazione, sia interna (verso i dipendenti), che esterna (es. fornitori, cittadini, istituzioni etc.) faccia parte di una cabina di regia definita in tempi di tranquillità, per evitare di prendere decisioni affrettate e non lucide in momenti concitati.

Chi deve riferire, interfacciarsi, e l’oggetto della comunicazione dovrebbe essere deciso con cura, per avere una comunicazione efficace, efficiente ed evitare illazioni della stampa e facili isterismi. Ecco, siamo sicuri che dichiarazioni come "Stiamo difendendo in queste ore la nostra comunità da questi attacchi di stampo terroristico” o “Siamo sicuri che l’attacco venga dalla Germania” o ancora le decine di dichiarazioni contraddittorie rilasciate dal presidente Zingaretti, dall'assessore alla Sanità della Regione Lazio D'Amato e tutta la classe politica locale e nazionale durante tutta la settimana non facciano parte di questo tipo di cabina di regia, ma siano frutto di decisioni estemporanee prese sull’onda degli eventi e delle emozioni.

Sul tema della comunicazione della cybersecurity in tempo di crisi e cosa ci insegna questo caso segnaliamo l'articolo proprio di Giustozzi, che così conclude la sua analisi: "La speranza è che si faccia almeno tesoro di questa brutta esperienza per far sì che imprese e istituzioni comprendano che la gestione delle crisi non si improvvisa ma va attentamente pianificata, e correttamente attuata all’occorrenza, in termini di responsabilità, ruoli, principi, compiti, procedure. Servono professionisti preparati ma soprattutto la sensibilità sul fatto che si tratti di un’attività strategica. Il non farlo, o non farlo bene, è un autogol clamoroso che nessuno più si può permettere".

Sarà interessante vedere dove porteranno le indagini ed eventuali risvolti giudiziari per comprendere potenziali responsabilità, oltre che capire come si comporterà il Garante della Privacy. Ricordiamo infatti che la Regione Lazio avrebbe dovuto notificare (art.33 GDPR) entro 72 ore al Garante della Privacy il data breach, a questo punto sicuramente avvenuto, oltre che notificare (art.34) agli interessati la violazione dei propri dati personali. Il data breach è infatti una violazione di sicurezza che causa la distruzione, la perdita, la modifica, la divulgazione o l’accesso non autorizzato ai dati personali conservati o trattati. Visto il coinvolgimento delle autorità non ci stupiremmo se il garante attendesse la chiusura delle indagini attualmente in corso per avere un quadro completo, prima di prendere eventuali provvedimenti.

Questa vicenda ci lascia importanti spunti di riflessione. Che si parli di sicurezza informatica seppure legata a eventi nefasti è in un certo senso un bene. Abbiamo un bisogno estremo di creare cultura e consapevolezza dei rischi della Rete anche tra chi questi temi non li mastica. Sicuramente non vediamo l’ora che la nuova Agenzia per la Cybersicurezza, annunciata il 10 giugno e affidata pochi giorni fa alle mani di Roberto Baldoni, stimato professionista del settore, sia operativa. C’è bisogno però di molto altro e di più a livello strutturale e culturale. Che l’agenzia sia un punto di partenza e non di arrivo.

Immagine anteprima Darwin Laganzon via Pixabay